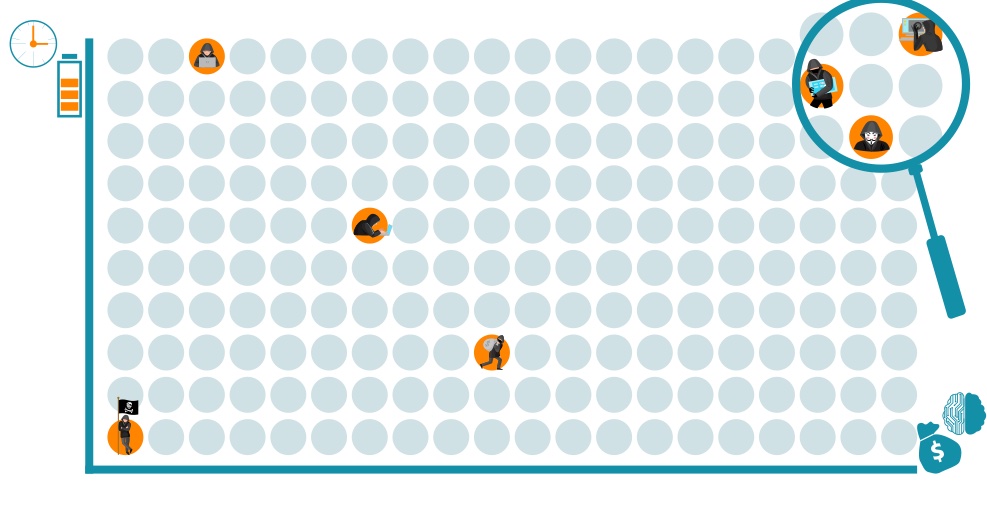

Die Bedrohungslage für Unternehmen – große wie kleine – verändert sich. Für die meisten Angriffe sind nach wie vor externe Angreifer verantwortlich. Deren Anteil steigt kontinuierlich in gleichem Maße, wie das Engagement von Innentätern sinkt. Auch Spionage scheint eine immer geringere Rolle zu spielen. Die Beteiligung von als nationalstaatlich oder staatsverbunden identifizierten Akteuren sank in den letzten zwei Jahren von 23% auf unter 5%. Dafür stieg der Anteil des organisierten Verbrechens im gleichen Zeitraum von 39% auf über 80% an. De facto sind mittlerweile alle Angriffe finanziell motiviert. Zu den beliebtesten Werkzeugen und Methoden gehören der Einsatz von Malware (70%) und das Ausnutzen von Schwachstellen: menschlicher – das beinhaltet Fehlkonfigurationen genauso wie Social Engineering – und systemischer. Auch der Anteil an Ransomware steigt wieder. Und trotz aller Awareness-Maßnahmen ist Phishing weiter auf Erfolgskurs: gegenüber 2020 fielen ganze 11% mehr darauf herein.

Die Quelle der Zahlen sind die letzten drei Ausgaben des seit 2008 erscheinenden Data Breach Investigation Reports (DBIR) der Verizon Communications Inc. Den aktuellen Report mit vielen Details gibt es auf der Website des Unternehmens zum Download.

Aber ich habe doch eine Firewall!

Auch die Gegenseite setzt Technologie ein. Ohne Zeitdruck und mit ausreichend Ressourcen (Wissen, Geld, Technologie) findet fast jeder Angreifer einen Weg ins Unternehmen. Komplexe und heterogene IT-Services-Landschaften, veraltete Technologie, Geiz bei den SLA, veraltete Software-Versionen bzw. Patchlevel, fehlende oder mangelhafte Backup- und Disaster-Recovery-Strategien sowie 85% human Faktor machen es potentiellen Angreifern zumeist recht einfach.

Eine Firewall hilft vielleicht noch gegen ein paar so genannte Skriptkiddies. Spätestens bei komplexeren Angriffsszenarien (Advanced Persistent Threats, APTs) und menschlicher Schwäche versagen sie gänzlich.

Gefährlich wird es, wenn Zeit und Geld für den Angreifer keine Rolle spielen. Selbst technisch weniger versierte Kollegen finden im Darknet alles, was sie brauchen. Spätestens seit dem Angriff auf die Colonial Pipeline ist das kein Geheimnis mehr. Dienstleister wie Darkside haben sich darauf spezialisiert, anderen mit Wissen und Werkzeugen zur Seite zu stehen: Cybercrime as a Service.

Kaum Aufwand, maximaler Schaden

Große Gefahr besteht im Zeitraum zwischen Bekanntwerden einer Sicherheitslücke und der Verfügbarkeit von Patches. Durchschnittlich dauert es neun Tage nach Bekanntwerden einer Sicherheitslücke bis zur Verfügbarkeit eines Patches. Aber auch mit der Verfügbarkeit von Patches ist die Gefahr nicht vorbei. Untersuchungen von FireEye Mandiant Threat Intelligence haben ergeben, dass bekannte Schwachstellen noch bis zu einem Monat nach dem Erscheinen eines Patches ausgenutzt wurden – in einigen Fällen sogar noch bis zwei Jahre danach.

Woran liegt das? Nicht immer können Patches sofort eingespielt werden. Je nach Größe des Unternehmens kann das durchaus bis zu 30 Tagen dauern. Einige Unternehmen patchen ihre Systeme nie. Entweder weil sie nichts von den Patches wissen, nicht über die notwendigen Ressourcen verfügen, keine Patchstrategie oder generell wenig IT-Kompetenz haben oder sich selbst nicht für ein Angriffsziel halten. Letzteres ist ein Irrtum, der teuer zu stehen kommen kann.

Bekannte Sicherheitslücken werden oft von so genannten Scriptkiddies ins Visier genommen: Man braucht kaum Zeit, wenig Budget und viel Ahnung muss man auch nicht haben. Es ist auch nicht wichtig, wen man angreift oder ob der Angriff erfolgreich ist. Man schaut einfach, was geht und fühlt sich wie ein großer Cyberkrimineller, wenn’s klappt.

Wirklich Angst machen diese Trittbrettfahrer keinem. Doch auch ganz ohne bekannte Schwachstelle gelingen immer öfter immer mehr Angriffe. Interessant wird’s, wenn vermeintliche Unwissenheit auf Neugier trifft. Entropisches Chaos hat schon einige Schwachstellen ans Licht gebracht.

Die große Kunst des Zen Fuzzing

Fuzzing ist eine Technik aus dem Pentesting. Dabei werden zufällige, eigentlich ungültige Sequenzen oder beliebiger Code an eine Anwendung, Schnittstelle oder Protokoll gesendet und geschaut, was passiert. Diese Technik ist auch als Monkey-Testing bekannt.

Fuzzing kann helfen, Fehler und Deadlocks im Code zu finden oder undefiniertes Verhalten zu erkennen. Neben wilden Tastaturorgien stehen auch Werkzeuge wie Software oder fertiger Zufallscode zur Verfügung. Das Open Web Application Security Project (OWASP) hat eine Liste von Tools und kennt die Methoden der Fuzzer.

Natürlich kennt auch die Gegenseite diese Werkzeuge und Vorgehensweise. Fuzzing hat sehr wahrscheinlich bei mehr als einem Zero Day Exploit eine Hauptrolle gespielt. Das Fiese an Zero-Day-Angriffen ist, dass sie unbekannt sind und es weder Signaturen noch Patches dafür gibt. Um es mal ganz deutlich auszudrücken: Eine klassische UTM-Firewall ist völlig wertlos und kann keine Zero-Day-Attacken erkennen. Die einzige Chance sind Verhaltensanalysen (Anomalie-Erkennung) in Verbindung mit Whitelisting und Anwendungs- bzw. Protokoll-Decodern – auch bekannt als Next Generation Firewall (NG FW). Woran man eine echte NG Firewall erkennt, könnt Ihr in diesem Artikel nachlesen. Zwei Dinge sind entscheidend: 1.) nahezu Linespeed auch bei Aktivierung aller Funktionen und 2.) Single Pass Engine (SPE).

Allerdings hat auch diese Technologie Grenzen. Weicht das Verhalten abrupt vom einmal gelernten Muster ab – wie im Falle einer Pandemie, wenn plötzlich alle von daheim aus arbeiten – werden auch die Guten ausgesperrt. Das andere Beispiel ist die Manipulation von Lieferketten, wie bei SolarWinds geschehen. Dort tarnten sich die Angreifer als valide aussehendes Update oder Plugin und passierten so problemlos alle Sicherheitsschleusen. Da hilft dann leider auch keine Anomalie-Erkennung oder Zero-Trust-Technologie mehr.

Die Digitalisierung des organisierten Verbrechens hat gerade erst begonnen. Um sich dagegen zu wappnen, muss ein Unternehmen nicht nur die einzelnen Stufen eines Angriffes verstehen. Wichtiger noch ist der Aufbau einer mehrstufigen Sicherheitsarchitektur, der Einsatz von moderner Technologie wie Machine Learning (ML), künstlicher Intelligenz (KI) und Graphen sowie präventive Maßnahmen wie die Einrichtung eines eigenen Nachrichtendienstes – der Threat Intelligence. Hilfreich ist auch der Einsatz militärisch vorgebildeter Fachkräfte.

Krieg ist Krieg. Auch im Cyberraum.

Das militärisch geprägte Konzept einer Kill Chain beschreibt die Struktur eines Angriffs. Die komplette Kette besteht aus mehreren Phasen und beginnt mit der Identifikation eines Ziels. Anschließend folgen die Angriffsvorbereitungen, der Angriff selbst und schließlich die Zerstörung des Ziels. Aufgabe der Verteidigung ist es, eine solche Kill Chain zu brechen.

Anatomie eines Cyber-Angriffs

Informatiker von Lockheed-Martin beschrieben 2011 das Intrusion-Kill-Chain-Framework für Computernetzwerke. Ähnlich wie das militärisch geprägte Konzept besteht auch eine Cyber-Kill-Chain aus mehreren Stufen. Das Verständnis der einzelnen Phasen eines Cyberangriffs hilft, Angriffe – auch komplexe Szenarien wie Advanced Persistent Threats (APTs) – zu erkennen und zu bekämpfen.

Lockheed Martin unterteilt die Cyber-Kill-Chain in sieben Stufen:

- Im Zuge der Erkundung (Reconnaissance-Ebene) wählt ein Angreifer das Ziel aus, erforscht es und versucht, Schwachstellen zu identifizieren.

- Bei der Bewaffnung (Weaponization) entwickelt der Eindringling Werkzeuge, die auf die zuvor identifizierten Schwachstellen zugeschnitten sind.

- Im Zuge der Auslieferung (Delivery) infiltriert der Angreifer sein Ziel mit der erstellten Waffe.

- Nach erfolgreicher Infiltration wird im Zuge der Exploitation die Waffe aktiviert.

- Ein erfolgreicher Auslöser initiiert die Installation eines Zugangspunkts, über den der Angreifer unerkannt ins Zielnetzwerk gelangt.

- Sobald der Angreifer in ein Netzwerk eingedrungen ist, kann er zusätzliche Maßnahmen für den dauerhaften Zugriff auf das Zielnetzwerk etablieren (Command and Control).

- Jetzt kann der Angreifer weitere Maßnahmen zur Zerstörung seines Opfers initiieren. (Actions on Objective).

Für die einzelnen Phasen der Cyber Kill Chain hat MITRE mit ATT&CK® (Adversarial Tactics, Techniques, & Common Knowledge) eine frei zugängliche Wissensdatenbank etabliert. Basierend auf realen Beobachtungen der von Angreifern verwendeten Taktiken, Techniken und Verfahren (TTPs) wird die Matrix ständig angepasst und erweitert.

Du kriegst mich, Du kriegst mich nicht

Angriff und Verteidigung ist ein steter Wettlauf. Oft sind die ersten Stufen einer Cyber Kill Chain schwer oder gar nicht zu erkennen. Auch müssen die einzelnen Phasen nicht streng geordnet sein bzw. werden nicht immer alle Phasen angewendet.

Um einen Angriff erfolgreich zu unterbrechen, müssen für jede Stufe verschiedene Gegenmaßnahmen ergriffen werden. Je früher ein Angriff erkannt – und abgewehrt! – wird, desto besser.

Eine interessante Kennzahl in dem Zusammenhang ist die Verweildauer, in der Angreifer sich in einer Umgebung unentdeckt bewegen können – die so genannte Dwell Time. Dieser Zeitraum zwischen dem Zeitpunkt, an dem ein Angreifer eindringt, bis zu dem Zeitpunkt seiner Entdeckung, wird auch als Mean Time to Detect (MTD) bezeichnet. Bemerkenswert in dem Zusammenhang ist, dass laut M-TREND Report 2021 auf dem amerikanischen Kontinent die durchschnittliche Dwell Time von 66 Tagen (2019) auf 17 Tage (2020) sank, in EMEA im gleichen Zeitraum jedoch von 54 auf 66 Tage anstieg. Immerhin sollen laut dem Active Adversary Playbook 2021 von Sophos Angreifer in deutschen Unternehmen nur im Schnitt elf Tage unentdeckt bleiben.

There is no one size fits all

IT-Sicherheit ist so individuell wie jedes Unternehmen selbst. Allerdings gibt es Grundprinzipien, die jedem Sicherheitskonzept zugrunde gelegt werden können. Einzelne Maßnahmen sollten jedoch immer auf die besonderen Gegebenheiten eines Netzes bzw. Geschäftsmodells und seiner Prozesse abgestimmt werden.

Neben Klassikern wie Deep Packet Inspection (DPI), Segmentierung, Intrusion Detection und Prevention Systems (IDS/IPS), Data Leak Prevention (DLP) oder Indicators of Compromise and Attack (IoC/IoA), erweisen sich vor allem die Echtzeit-Korrelation von Ereignissen und die Verhaltensanalyse (Behavior Analysis) bzw. Anomalie-Erkennung als sehr effektiv.

An Bedeutung gewinnen Zero-Trust-Modelle und Architekturen wie SASE (Secure Access Service Edge) sowie Predictive Analytics, Graphen oder die eigene Threat Intelligence.

Im Folgenden nennen wir Beispiele wirksamer Maßnahmen für jede Phase eines Angriffs:

Reconnaisance

Auf dieser Ebene kann viel mit Richtlinien und Filtern für Schnittstellen und Zugangspunkte am Netzwerkperimeter bewirkt werden:

- jegliches Sondieren wie z. B. Port-Scans blockieren

- frühzeitig Patches und Updates einspielen, um etwaige Lücken schnell zu schließen

- das Netzwerk konsequent und soweit wie möglich verbergen (z. B. unbenutzte NICs in den Stealth Mode setzen)

- als bösartig bekannte IPs sowie bestimmte Regionen blockieren (IoC)

- Verstecken von Informationen z. B. durch Verschlüsselung mindestens des Transportlayers

- Zero-Trust-Modell

Auf sozialer Ebene helfen Workshops, in denen Mitarbeiter den vertrauensvollen Umgang mit sozialen Medien lernen (Medienkompetenz). Zum Schutz der Mitarbeiter sollte jeder nur Zugriff auf Informationen erhalten, die er zur Ausübung seiner Tätigkeit benötigt (Need-to-know-Prinzip). Das erfordert eine kontinuierliche Klassifizierung aller Daten, schützt aber vor unbeabsichtigter Preisgabe von Informationen im Zuge von Social Engineering.

Work-from-anywhere-Organisationen sollten auf ein modernes, zentrales Device-Management Wert legen und möglichst auf Virtuelle Desktops (VDI) setzen. So können auch private Geräte keine Information preisgeben, die potentiellen Angreifern hilft, ins Netz einzudringen. Empfehlenswert ist der Einsatz von ganzheitlichen Lösungen wie z. B. die Anywhere Workspace Suite von VMware.

Graphen in Echtzeit als Teil der Security Orchestration, Automation, and Response (SOAR) können früh auf ungewöhnliche Netzaktivitäten hinweisen und helfen, bereits in einem sehr frühen Stadium entsprechende gegensteuernde Maßnahmen einzuleiten.

Graphen repräsentieren eine Menge von Objekten zusammen mit den zwischen diesen Objekten bestehenden Verbindungen. Ein Graph besteht aus Knoten, Attributen und Verknüpfungen. neo4j hat in einem (englischen) Artikel das Wesentliche zusammengefasst.

Weaponization

Hier können die potentiellen Opfer aktiv nichts ausrichten. Das passiert nur auf Angreiferseite. Je weniger Angriffsfläche jedoch geboten wird, desto unattraktiver wird es für einen Angreifer. Ergo kann eine gute erste Verteidigungslinie als Filter wirken und die Anzahl versuchter Angriffe eindämmen.

Delivery

Zu den einfachsten als auch wirkungsvollsten Methoden gehören Whitelisting, Signaturen erlaubter Anwendungen, Zero Trust, zentrale Anwendungskataloge und das Einschränken von Zugriffsrechten. Im Zuge SOAR leistet eine Anomalie-Erkennung gute Dienste. Falls möglich, sollten immer Nonstandard-Ports für Dienste und Anwendungen verwendet werden. Für die Absicherung von Kommunikationswegen und Zugriffen eignen sich Signaturen besonders gut und besser als diese mittelalterlichen Username-Password-Kombinationen. Falls es nicht anders geht, sollte auf jeden Fall auf eine Zweifaktor-Authentifizierung eingesetzt werden. Das wehrt zumindest einfachste Man-in-the-Middle-Attacken ab.

Ansonsten hilft es natürlich auch, die Kommunikation mit als bösartig bekannten IP-Adressen und URLs zu blockieren sowie die Kommunikation mit Regionen einzuschränken, mit denen man keine oder nur sporadisch Geschäftsbeziehungen unterhält. Alles, was eine Verbindung ins Netz aufbauen muss (Mail-Server, VPN-Gateway, …), sollte in eine demilitarisierte Zone (DMZ) verfrachtet und mit zusätzlichen Filtern ausgestattet werden. Unbekannte Dinge sollten prinzipiell zunächst in einer Sandbox landen, bevor sie auf das eigene Netz losgelassen werden. Zero-Trust-Modelle bewähren sich auch im diesem Auslieferungslevel.

Zugangspunkte sollten immer zweistufig abgesichert werden, z. B. durch eine Kombination von NG- und Proxy-Firewall oder Router (Paketfilter) plus NG-Firewall. Work-from-anywhere-Organisationen schützen sich zusätzlich durch Automation, die zentrale und einheitliche Verwaltung aller Geräte, Anwender, Applikationen, Cloudservices und Daten sowie die Virtualisierung von Arbeitsplätzen.

DPI und IDS sollten nicht nur am Perimeter, sondern im gesamten Netzwerk eingesetzt werden. DANE und DNSSEC bringen zusätzliche Sicherheit ins (Transport-) Netz. Bedauerlicherweise nutzen das noch viel zu wenige. Vor Phishing kann der Einsatz von DMARC und DKIM schützen – auch hier gibt es noch viel zu wenige, die es wirklich beherrschen.

Ausnutzung

Bekannte ferngesteuerte Exploits können durch ein IPS blockiert werden. Ansonsten helfen auch auf dieser Stufe Anomalieerkennung, Zero Trust und Whitelisting sowie Zugriffsbeschränkungen.

Installation

Zero-Trust, Anomalieerkennung, ein zentraler App-Katalog und White-Listing sind auch auf dieser Stufe wirkungsvolle Schutzmaßnahmen. Netzwerksegmentierung und Containerisierung können die Ausbreitung eindämmen.

Der Einsatz von Microservices hilft insofern, dass Dienste und Protokolle auf ein Minimum beschränkt sind. Angreifer tun sich schwerer, etwas zu installieren, was z. B. für ein normales LINUX wie ein offizieller Dienst aussieht, aber für die konkrete Umgebung nur Bloatware ist.

Befehl & Kontrolle

Mit verhaltensbasierter Analyse (Anomalie-Erkennung) lassen sich verdächtige Verbindungen oder Netzwerkobjekte identifizieren (und blockieren bzw. isolieren). Eine entsprechende Policy kann infizierte Hosts automatisiert vom restlichen Netzwerk isolieren und einen Alarm absetzen.

Bekannte CnC-Server und -Protokolle können direkt blockiert werden. Mit verdächtigen Command-and-Control-Verbindungen oder -Diensten verhält es sich etwas anders. Die sehen oberflächlich betrachtet nämlich genauso aus wie Content-Delivery-Netze (CDN). Gute IPS-Systeme trennen die Spreu vom Weizen.

Data Leak Prevention schützt vor dem ungewollten Abfluß von Daten. Dabei wird die erlaubte Nutzlast nach ungewöhnlichen Aktivitäten oder Mustern durchsucht. Mit Anomalie-Erkennung in den Netzwerkverbindungen lassen sich ungewöhnliche Ziele aufspüren und blockieren.

Eine Deep Packet Inspection (DPI) hilft, verdächtige Protokolle und Applikationen intern wie extern zu erkennen.

Signaturen, Whitelisting und moderne Lösungen wie Rubrik schützen Backupdaten vor Verschlüsselung durch Ransomware. Ein WORM-Archiv bewahrt vor beabsichtigtem oder unbeabsichtigtem Datenverlust. Letzteres ist allerdings unverhältnismäßig aufwendig in der Pflege vor dem Hintergrund DSGVO und der gesetzeskonformen Aufbewahrung von Daten.

Fazit

Die ersten zwei Stufen der Kill-Chain fallen bei fuzzy oder Angriffen von Skriptkiddies oft aus. Hier wird gleich aus allen Rohren mit allem, was da ist, gefeuert. Da helfen nur frühes Patchen, Zero Trust, Anomalie-Erkennung und ein guter DDoS-Schutz.

Je höher die Ebene der Kill Chain – also je tiefer ein Angreifer ins Netz eindringt, desto komplexer werden die Gegenmaßnahmen. Es ist davon auszugehen, dass der Angreifer sich viel Mühe gibt, so lange wie möglich unentdeckt zu bleiben. Die Angriffsszenarien sind meist sehr komplex, können sich über Jahre hinweg verzögern und mehrere unterschiedliche Trigger benötigen, bevor sie die vorletzte Stufe erreichen. Man spricht in diesem Zusammenhang von Advanced Persistent Threats.

Ein wirksamer Schutz ist immer eine Kombination verschiedener Technologie, Anbieter und Maßnahmen. Global gilt es, mit zentralen Diensten und Automation Silos zu eliminieren und Shadow IT vorzubeugen. Je transparenter ein Netz ist, desto schwerer haben es Angreifer sich darin zu verbergen. Zero Trust, Dynamische Netzwerkobjekte, Verhaltensanalysen, Whitelisting, Virtualisierung bzw. Containerisierung und Automatisierung gehören in jeden Security-Baukasten.

Für den Fall, dass alle Sicherheitsvorkehrungen versagen, hilft eine funktionierende Disaster-Recovery-Strategie. Die Maßnahmen sollten kontinuierlich getestet und angepasst werden. Im Katastrophenfall sind zwei Kennzahlen entscheidend: RPO und RTO. Das erste bezeichnet das Delta zwischen aktuellem und wiederherstellbarem Stand der Daten (Recovery Point Objective), das zweite ist die zur Wiederherstellung benötigte Zeit (Recovery Time Objective). Beide sollten möglichst Null sein. Anbieter wie Rubrik können das.

KMU setzen besser von vornherein auf Cloud- und Managed-Services. Sie sind nach wie vor eines der lohnenswertesten Ziele. Der oft herrschende Mangel an Budget, Ressourcen und Know How machen es Angreifern besonders leicht. 2019 machten kleine und mittelständische Unternehmen laut Verizon DBIR nur ein Drittel der Opfer erfolgreicher Cyberangriffe aus. Innerhalb eines Jahres stieg deren Anteil auf fast 50% an.