Unternehmer interessieren vor allem zwei Fragen zur Widerstandsfähigkeit ihres Unternehmens:

- Bin ich sicher?

- Bin ich compliant?

Um es gleich mal vorweg zu nehmen: für die Antwort auf diese Fragen müssen zunächst ein paar grundlegende Informationen zur Verfügung stehen. Dazu braucht es die Mitwirkung aller Ebenen im Unternehmen. Beginnen wir mit dem Management.

Entscheider müssen genau wissen, was diese Sicherheit kostet und in welchem Verhältnis der Aufwand zum Nutzen steht. Wie hoch sind die Ausgaben für Cybersicherheit im Monat, im Jahr? Wie entwickeln sich die Kosten? Wie groß sind die Verluste durch Sicherheitsvorfälle und Downtime? Welchen finanziellen Wert haben die IT-Assets? Wie verändert sich das Verhältnis von Risiko und Kosten zu einem potentiellen Invest in neue (bessere?) Technologie? Was kosten Troubleshooting, Konformitäts-Kontrollen, Berichterstellung oder Ausfälle auf Grund von Fehlkonfigurationen und unerkannten Schwachstellen?

Informationen aus der operativen Ebene liefern die Grundlage. Bei der Inventarisierung interessieren neben Anzahl Nutzer, Geräte, Hosts auch die Anwendungen und Netzwerk-Topologie. Welche Aktivitäten passieren im Netzwerk? Welche und wie viele Sessions sind aktiv? Wie kommunizieren die Teilnehmer in Netz miteinander? Kenne ich alle Teilnehmer und Verbindungen? Wie reibungslos funktionieren on- und offboarding von Mitarbeitern? Wer hat welche Rechte? Welche Patches und Updates sind verfügbar? Ist irgendwas davon kritisch? Gibt es evtl. alternative Pfade? Was sehen Firewall & Co? Wo brennt es gerade?

Shaving the Yak

Für viele Unternehmen ist IT-Sicherheit eine immer größere Herausforderung: immer komplexere Unternehmens- und damit IT-Infrastrukturen, zunehmende Angriffe auf immer verzweigtere Lieferketten auch in Software-Deployments; hybride Cloud-Umgebungen, verteilter Storage, die Remote Workforce mit mehr und mehr unkontrollierbaren Geräten, unübersichtliche SaaS-Subscriptions, ein historisch gewachsener Hardware-Zoo, Fluktuation bei den Mitarbeitern, sich schnell ändernde Angriffsvektoren, gezielte Ransomware-Angriffe, eine schnell wachsende Zahl an Schwachstellen, ein Wildwuchs an Skripten und manuellen Konfigurationsänderungen sind nur die Spitze eines Eisberges von Problemen. Dazu kommen diverse Regelwerke, Gesetzesvorgaben und Sicherheitsstandards, die es einzuhalten gilt.

Und als wäre das nicht schon genug, verlangen Geschäftspartner, Versicherer und sogar Steuerberater auch noch immer öfter Nachweise über die Cyberhygiene in Unternehmen. Dazu gehören Schwachstellen-Assessments, Compliance-Audits oder ISO- und andere Zertifikate.

Und jedem Anfang wohnt ein Zauber inne, der uns beschützt und der uns hilft, zu leben.

Beginnen wir an der Basis. Es kann nicht geschützt werden, was man nicht kennt. Zunächst sollte also erstmal alles inventarisiert werden. Dazu gibt es hervorragende Lösungen, die sich nachträglich und zusätzlich installieren lassen. Zu den bekanntesten Tools gehören SolarWinds Service Desk, Lansweeper und das kostenlose Spiceworks.

Natürlich bieten auch viele Security-Plattformen die Möglichkeit der Inventarisierung. Einer dieser Anbieter ist Darktrace, die bereits sehr früh auf künstliche Intelligenz und Maschinenlernen gesetzt haben. Bemerkenswert ist die 3D-Darstellung der Datenströme im Darktrace Industrial Immune Threat Visualizer. Hier werden nahezu in Echtzeit Kommunikationsbeziehungen der Netzwerkobjekte angezeigt und zu ihren Ursprüngen verfolgt. Inventarlisten können per API oder CSV-Liste in existierende Asset-Management- und andere Systeme exportiert werden. Unternehmen, die bereits auf Microsoft Defender oder VMware Carbon Black vertrauen, finden auch darin entsprechende Funktionen.

Auch die meisten Netzwerk-Firewall- oder -Monitoring-Lösungen bieten eine Inventarisierungsfunktion sowie oft auch eine Visualisierung – fortschrittlich mit Graphen oder weniger sophisticated in modelliert. Als Beispiele seien hier Palo Alto Networks, die sogar S3 Buckets berücksichtigen, Flowmon oder Sycope genannt.

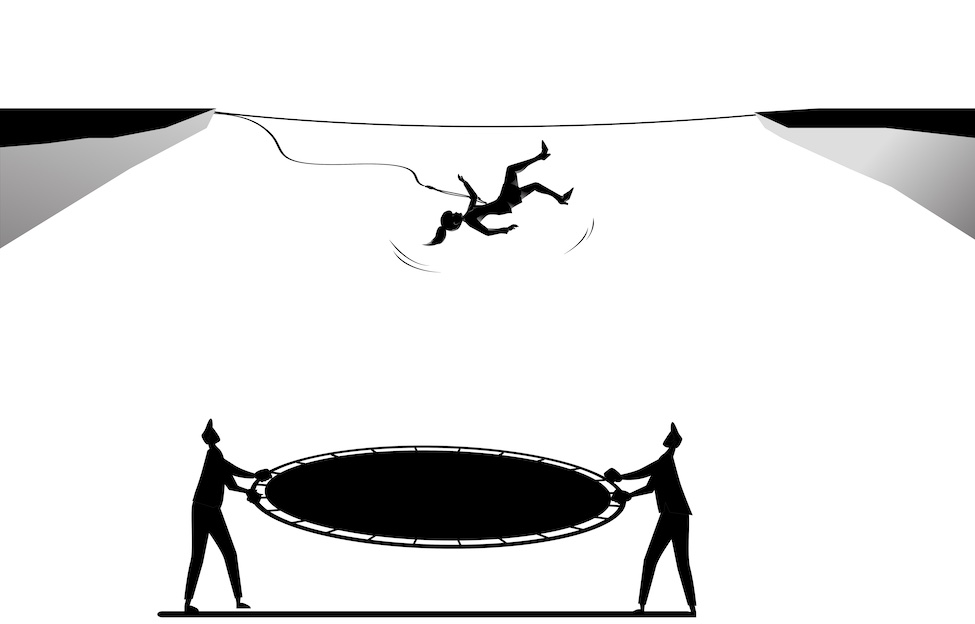

Die Herausforderung bei Plattform- und Netzwerk-Security-Anbietern wie Palo Alto-Networks, Darktrace oder Microsoft ist oft die Komplexität des Portfolios. Meist ist die Inventarisierung dort nur Mittel zum Zweck und man bezahlt für jede Menge Schnickschnack, den man eigentlich gar nicht braucht oder will. Natürlich gehört das zum Kalkül der Hersteller. Ist ein Unternehmen erst einmal im Vertriebsnetz eines Anbieters gefangen, ist kaum noch ein Entkommen möglich. Man wolle ja schließlich umfassend betreuen und das Portfolio ist so schön auf einander abgestimmt. Die große Gefahr für den Kunden ist dabei die völlige Abhängigkeit von einer Plattform bzw. einer Technologie. Für eine möglichst hohe Widerstandsfähigkeit braucht es jedoch eine Redundanz. Am besten mit mehrstufigen Konzepten und unterschiedlichen Produkte verschiedener Produzenten.

Wie ist das Menschenherz des Widerspruches voll

Eine Inventarisierung läßt – egal wie sie gemacht wurde – das ganze Ausmaß der Tragödie bereits erahnen: historisch gewachsene IT-Landschaften, im Zuge eines Mergers bzw. einer Akquisition gewonnene oder vergessene Assets, Relikte von Fluktuation, Silos und deren individuelle Beschaffungsmethoden, abgelaufene Lizenzen, auch nach Jahren noch aktive temporäre Test-Umgebungen, mangelhaftes Offboarding, Schatten-IT, Edge- und Remote-Arbeitsplätze, Consumerization, Multi-Cloud … Die Liste der Ursachen wachsender Komplexität ist auch ohne Mehrstufigkeit und Hersteller- sowie Technologie-Redundanz schon lang genug. Dennoch sollte eine solche Redundanz als Strategie nicht aus den Augen verloren werden. Wir kommen gleich darauf zurück. Zunächst muss noch das Gefahrenpotiential ermittelt werden.

Einfache Komplexität

Was theoretisch wie ein Oxymoron klingt, muß in der Praxis keines sein. Mit einer Schwachstellenanalyse lassen sich potentielle Angriffsvektoren finden. Neben einer schwachen Nutzer-Authentisierung, falschen Berechtigungen, menschlichen Fehlern, veralteter Software gehören vor allem Fehler in Anwendungen, Betriebssystemen und Konfigurationen – manchmal auch in der Hardware – dazu.

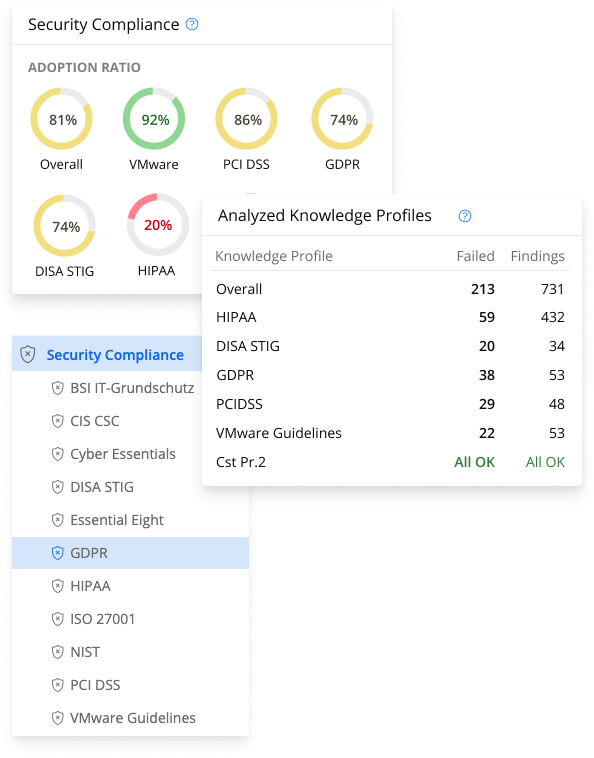

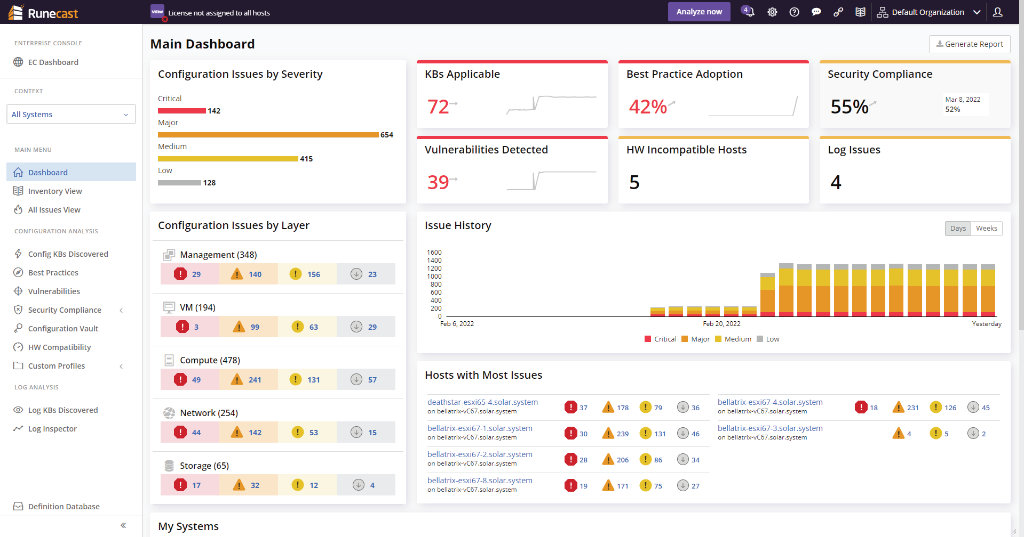

Manuell ist eine Überprüfung heterogener und weit verteilter IT-Services-Landschaften heute natürlich nicht mehr möglich. Moderne Analysen erfolgen automatisiert. Gute Lösungen berücksichtigen bei ihren Scans bereits alle wichtigen Rahmenwerke, Standards und Gesetze wie CIS Benchmarks, NIST, HIPAA, PCI DSS, DISA STIG, BSI IT-Grundschutz, ISO 27001, DSGVO, Cyber Essentials oder Essential 8, den CISA KEVs Katalog oder Wissendatenbanken wie MITRE ATT&CK®. Hardware wird anhand von Hersteller-ACLs auf Kompatibilität geprüft. Im Configuration Vault lassen sich sogenannte Golden Configs ablegen. Ein Scan erkennt Abweichungen davon. Zudem liefert ein Abgleich mit Best Practices einzelner Anbieter weitere Hinweise auf potentielle Angriffsflächen.

Moderne Werkzeuge wie Runecast Analyzer priorisieren die gefundenen Schwachstellen und bieten mit einer integrierten Remediation-Funktion auch gleich Abhilfemöglichkeiten an.

Sieben auf einen Streich

Nachdem wir nun wissen, wie (un)sicher unsere IT ist, kann mit den Aufräumarbeiten begonnen werden. Die Priorisierung der Schwachstellen hilft Administrations- und Operationsteams bei der Bewältigung. Integrationen in ServiceNow und Slack (ChatOps) sorgen für ein effizientes Ticketmanagement. Remediation-Hinweise erlauben auch jüngeren oder unerfahrenen IT-Mitarbeitern, sich am Frühjahrsputz zu beteiligen – und sie lernen dabei gleich was dazu. Kontinuierliche Scans im Hintergrund protokollieren den Fortschritt der Maßnahmen.

Mit der Inventarliste und den Schwachstellen lassen sich auch Vorschläge zur Optimierung der Landschaft ausarbeiten. So können zum Beispiel Upgrades von Altsystemen geplant werden, Ressourcen konsolidiert und Prozesse ausgearbeitet werden. Mit entweder einer integrierten Sandbox oder einem digitalen Zwilling können die Maßnahmen getestet, überprüft und ggf. angepaßt werden.

IT-Leiter erhalten auf diese Weise hervorragende Entscheidungsgrundlagen, mit denen sie jetzt die Modernisierung ihrer IT-Landschaft planen und budgetieren können. Ergebnisse der Simulationen liefern Argumente für die Verhandlungen mit Herstellern, dem eigenen Management und natürlich dem Einkauf.

Mit tagesaktuellen Audit-Reports werden die notwendigen Nachweise erbracht, um Steuern zu sparen, eine günstige Cyberversicherung abzuschließen oder neue Geschäftspartner zu gewinnen. Zudem ist man jederzeit für ein erfolgreiches Compliance-Audit, z. B. im Zuge einer eigenen BSI- oder ISO-Zertifizierung, vorbereitet.

Und wenn der CEO jetzt wissen will, wie sicher sein Unternehmen ist, kann der IT-Leiter ruhigen Gewissens sagen „Wir sind maximal geschützt.“ – Bitte sag niemals „100% sicher“, denn einen 100-prozentigen Schutz gibt es in einer sich kontinuierlich verändernden Bedrohungslandschaft nicht.

Mit der Automatisierung grundlegender IT-Arbeiten wie Monitoring, Konfigurations- und Schwachstellen-Management, Compliance-Checks, Logfile-Auswertung, Performance-Messung usw. lässt sich prima für die Zukunft planen. Statt wie bisher nur zu reagieren, können nun proaktiv Ausfälle vermieden und mit einer innovativen IT-Strategie der Wettbewerbsvorteil ausgebaut werden.

Doppelt hält besser

Nach dem Audit ist vor dem Audit. So wie sich die Bedrohungslage permanent verändert, entwickelt sich auch Technologie weiter. Es gilt also, möglich zukunftsorientiert zu planen. Bei Neuanschaffungen einfach ein Nachfolgemodell des vorhandenen Boliden zu beschaffen ist vielleicht einfach, aber möglicherweise nicht mehr state-of-the-art. Anbieter- und Technologie-Redundanz schützt vor Schwachstellen. Es ist eher unwahrscheinlich, dass ein Fehler bei mehr als einem Hersteller auftritt (außer, sie verwenden dieselbe Komponente). Unterschiedliche Technologien schaffen einen zusätzlichen Security-Layer.

Statt also stumpf den nächst-größeren Cisco-Hobel zu bestellen, sollten Alternativen evaluiert werden. In einer modernen Landschaft könnte das so aussehen:

- eine zentrale Netzwerk- oder Cloud-basierte Sicherheitslösung (Beispiel Palo Alto Networks)

- zusätzliche Security Devices an neuralgischen Netzwerkpunkten (Beispiel LANCOM R&S®Unified Firewalls)

- das Edge nicht vergessen (Beispiel ZPE)

- Zero Trust Network Access etablieren (Beispiel Versa Networks oder ZeroTier)

- digitalen Zwilling pflegen (Beispiel Forward Networks)

- intelligentes Netzwerkmonitoring (Beispiel Sycope)

- Daten klassifizieren und Zugang einschränken (Beispiel Alation oder Data Dynamics)

- Daten sicher speichern (Beispiel ctera)

- Backup und Disaster Recovery (Beispiel HYCU)

- alternative Cloud-Angebote nutzen (Beispiel teuto.net, Wasabi oder Cloudflare R2)

- flexible NaaS-Angebote nutzen (Beispiel Perimeter81 oder Aryaka)

- auf KI mit ML und NLP vertrauen (Beispiel Juniper mit Apstra und Marvis)

- kontinuierliche Schwachstellenanalyse (Beispiel Runecast)

- mit Threat Intelligence as a Service auf dem Laufenden bleiben (Beispiel Recorded Future)

Das sind selbstverständlich nur einige Beispiele und auch noch keine komplette Architektur. Aber es ist ein guter Anfang auf dem Weg zu mehr IT-Sicherheit und Compliance. Wichtige Entscheidungskriterien und unabhängige Marktübersichten findest du bei Analystenhäusern wie GigaOm.

Aktueller Radar zur Sicherheit in OT-Netzwerken von Chefredakteur Kerstin

How to Protect Operational Technology from Cyber Risks