Mit der zunehmenden Digitalisierung von Operational Technologie (OT) und einer sich rasch wandelnden Bedrohungslandschaft müssen sich Produktionsbetriebe sowie Betreiber von Industrieanlagen und kritischer Infrastruktur (KRITIS) ihrer Schwächen bewußt werden. Wenn dieser Artikel veröffentlicht wird, gibt es allein in Deutschland über 30 Mio. offene Ports und mehr als 3.500 öffentlich aus dem Internet erreichbare Industriesteuerungen:

Die Konvergenz von Betriebstechnologie (OT) und Informationstechnologie (IT) bringt neben Vorteilen auch viele Risiken mit sich. Die Vernetzung von Altanlagen, sogenannter Brownfield-Anlagen, und ihren überwiegend proprietären Programmen und Protokollen mit Sensoren, Messstationen, Fertigungsrobotern und modernen Steuerungswerkzeugen ist schwer abzusichern und birgt eine Vielzahl neuer Bedrohungen für die bestehende Landschaft. Zudem werden Daten zunehmend vor Ort (Edge) oder in Cloud-Umgebungen verarbeitet. Zuvor vernachlässigbare Schwachstellen können nun für einen Angriff ausgenutzt werden. Branchen wie die Fertigungsindustrie, die Logistik, die Automobilbranche, KRITIS wie Energie- und Versorgungswirtschaft, das Gesundheitswesen oder sogar die Landwirtschaft werden in hohem Maße anfällig für Cyberangriffe – und zu einem attraktiven Ziel für Cyberkriminelle. Ausfälle oder Produktionsstillstände, die durch kompromittierte Software, Daten oder Kommunikationskanäle verursacht werden, verursachen große wirtschaftliche und materielle Schäden. Angriffe auf kritische Infrastrukturen (wie Energie-/Wasserversorgung, Transport, Gesundheitswesen und Telekommunikation) bedrohen die öffentliche Sicherheit – und manchmal sogar das Leben von Menschen.

Eine Studie 🌐 des Ponemon Institute mit über 640 teilnehmenden IT- und Sicherheitsexperten aus mehr als 100 Gesundheits-Organisationen legt nahe, dass Cyberangriffe zu einer erhöhten Patientensterblichkeit führen. Die französische High-End-Modemarke Lise Charmel mit über 4.000 Filialen weltweit musste Insolvenz anmelden, nachdem sie durch einen Ransomware-Angriff lahmgelegt wurde.

Die Bedrohung von Unternehmen durch Cyberangriffe nimmt von Jahr zu Jahr weiter zu, wie die täglichen Schlagzeilen zeigen. Beispielsweise bestätigte im Februar Bridgestone einen Cyberangriff im Zusammenhang mit der LockBit-Ransomware-Gruppe, der seine IT-Systeme beeinträchtigte und zu Produktionsproblemen führte. Im Zuge eines Cyberangriffs auf Continental stahlen die Täter Daten aus den IT-Systemen.

Roger Scheer, Regional VP Central Europa bei Tenable

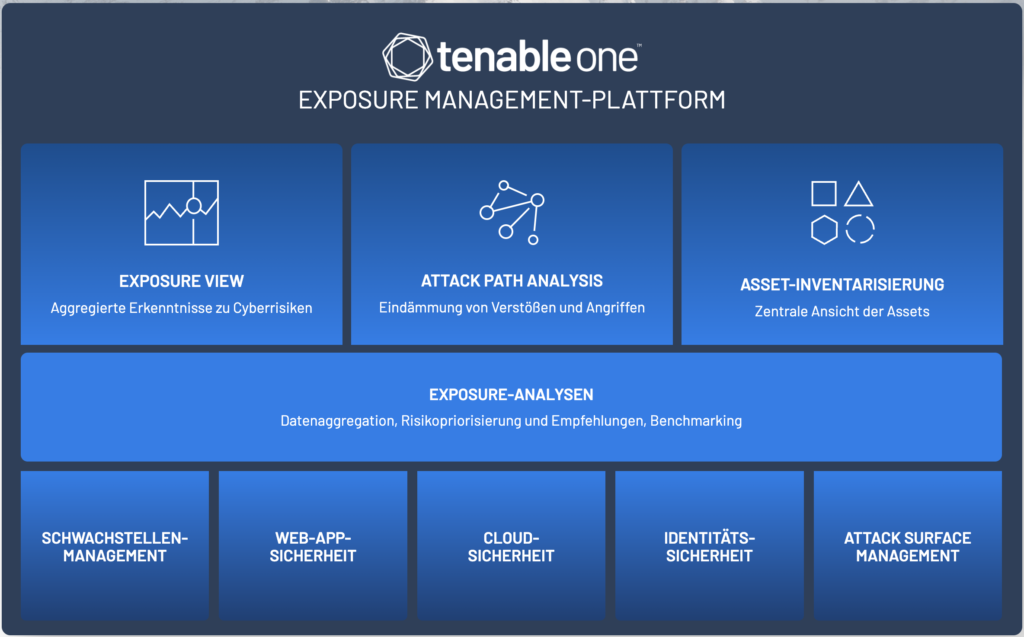

Tenable, Inc. ist spezialisiert auf Cyber Exposure-Lösungen und hilft Unternehmen, Cybersicherheitsrisiken zu verstehen und zu reduzieren. Das 2002 gegründete Unternehmen war mit seiner Nessus-Software Marktführer im Bereich Schwachstellenmanagement. 2019 übernahm Tenable die auf den Schutz von industriellen Kontrollsystemen (ICS) vor externen und internen Cyberangriffen und Bedienerfehlern spezialisierten Indergy, seinerseits Marktführer im Bereich der Netzwerkvisibilität. Mit Abgleichen verschiedener Sicherheitsstandards und -frameworks wie NERC CIP, FISMA, HIPAA, CyberScope oder NIST unterstützt die daraus entstandene Plattform Teneble One auch bei der Einhaltung von Compliance-Anforderungen. Kritische Risiken und Angriffspfade können auf Basis des MITRE ATT&CK-Frameworks visualisiert dargestellt werden.

Tenable.OT erkennt zuverlässig gängige industrielle Anwendungen und Protokolländerungen an Firmware oder Konfigurationen sowie die Manipulation einer ICS. Die leistungsstarke Plattform für IIoT-Sicherheit automatisiert zudem die Klassifizierung und Priorisierung der erkannten Schwachstellen.

Regierungen fordern Organisationen auf, Cybersicherheit ernst zu nehmen. Die Erneuerung der EU-weiten NIS-Richtlinie und IT-Sicherheitsgesetz (ITSiG 2.0) sollen helfen, die Cybersicherheitsregeln zu stärken und den Einsatz moderner Sicherheitsprodukte wie Verhaltensanalyse und Assetmanagement gewährleisten.

Obwohl das einfach erscheinen mag, besteht das größte Problem in der Praxis für die meisten Unternehmen darin, dass sie nicht verstehen, wo ihr größtes Cyberrisiko liegt. Exposure Management ist ein Ansatz, der es Unternehmen ermöglicht, ihre Infrastruktur kontinuierlich zu scannen, um Datenbestände zu identifizieren und zu erkennen, wo sie anfällig für Angriffe sind, und Prioritäten zu setzen, auf die sie ihre Behebungsbemühungen konzentrieren müssen, um das Risiko so effizient wie möglich zu reduzieren. Die IT-Teams in Unternehmen können nicht alles auf einmal beheben, daher ist es entscheidend, dass sie über die Tools verfügen, um zu verstehen, welche Fixes ihnen den größten Return on Investment bringen, damit sie ihre Bemühungen darauf konzentrieren können, Bedrohungen in der richtigen Reihenfolge zu bekämpfen.

Roger Scheer, Regional VP Central Europa bei Tenable 2023 auf der ManuSec Europe in München

In seinem Bericht zur Bedrohungslandschaft analysiert Tenable Research die wichtigsten Schwachstellen und Sicherheitsvorfälle im Jahr 2022 und gibt Einblicke sowie Leitlinien zum Umgang mit neu aufkommenden Bedrohungen. KRITIS-Betreiber und Industriebetriebe erhalten mit dem Guide zur Auswahl einer Lösung für industrielle Cybersecurity eine hilfreiche Checkliste.

In ihrem Key Criteria Report gibt Kerstin Tipps für die Auswahl geeigneter Industrial IoT (IIoT) Security Solutions. Im GigaOm-Radar IIoT werden geeignete Lösungen vorgestellt, u. a. auch Tenable.

Wir sprachen mit Roger Scheer, Regional Vice President für Zentral Europa bei Tenable, auf der it-sa 🌐 2022.