Continuity hat seinen State of Storage-Security-Report veröffentlicht. Für den Report wurden anonymisierte Daten aus Risikobewertungen für 423 Storagesysteme unterschiedlicher Hersteller und Modelle ausgewertet, darunter Dell EMC, IBM, Hitachi Data Systems, Cisco, Brocade, NetApp. Das Ergebnis sind 6.300 Sicherheitslücken, pro System wurden durchschnittlich 15 Schwachstellen gefunden, jeweils drei davon kritisch. Die Ursachen sind:

- Verwendung anfälliger Protokolle/ falsche Protokolleinstellungen

- Nicht behobene CVEs (Common Vulnerabilities and Exposures)

- Probleme mit Zugriffsrechten

- Unsichere Benutzerverwaltung und Authentifizierung

- Unzureichende Protokollierung (Logging)

Es gibt Storage-Systeme, die sind von Haus aus sicherer. Wir empfehlen für On-Prem den Einsatz ZFS-basierter Lösungen wie TrueNAS oder Open-E. In ZFS sind viele Sicherheitsmechanismen enthalten wie Checksummen, Snapshots, Zugriffskontrollen (RBAC), Fähigkeit zur Selbstheilung, Verschlüsselung und schreibgeschützte Snapshots.

Für den Hybrid- und Multi-Cloud-Betrieb eignen sich Lösungen wie die von ctera mit integriertem Zero Trust Network Access.

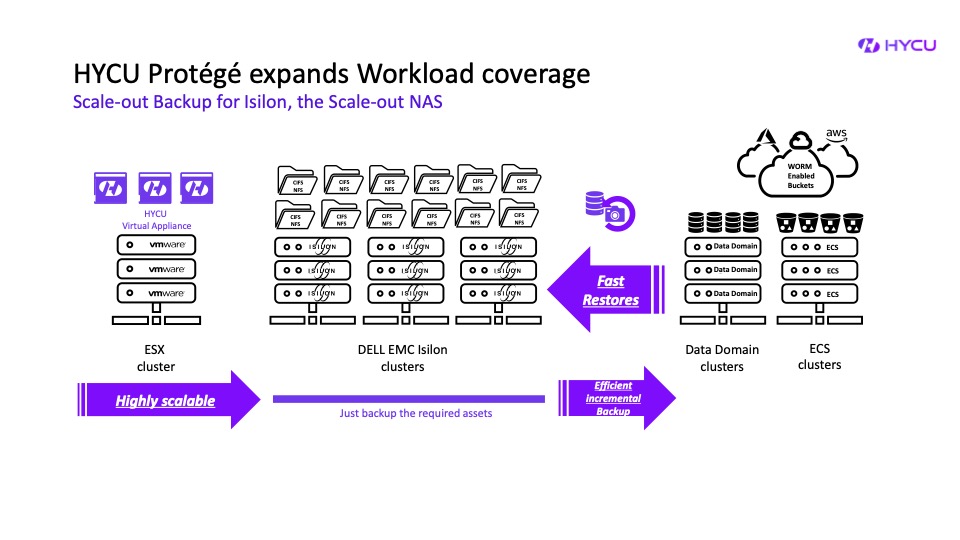

Für Backups bieten Hersteller wie Rubrik oder HYCU ein hohes Maß an Sicherheit. Letztere unterstützen sogar deine Isilon-Installation nativ.

Prinzipiell empfehlen wir den Einsatz von rollenbasierter Zugangskontrolle. Auch wenn es umständlich ist: gebt jedem Admin seinen eigenen Zugang – am besten mit MFA und ZTNA. Loggt alles! Es gibt automatisierte Logfile-Auswertungen. Setzt automatisierte Schwachstellen- und Compliance-Scanner ein. Am besten netzwerkbasiert, keine Agents! Die guten wie Runecast haben auch ACL-Abgleiche, Best Practices, Konfig-Scans und weitere nützliche Prüfungen an Board. „Monitor, distract and patch“ – Nutzt wenn möglich Verhaltensanalyse im Netzwerk, um verdächtige Aktivitäten oder Nutzer zu erkennen und zu isolieren. Verschlüsselt alles, bevor es andere tun. Patcht eure Systeme und macht Updates, checkt eure Konfigs! Selbst die fortschrittlichsten Bedrohungen sind auf ungepatchte Systeme und Schwachstellen angewiesen. Testet eure Backups und Disaster-Recovery-Prozeduren regelmäßig.