Der IT Operations Survey Results Report 2022 von Kaseya hat uns zu unseren heutigen Für-Mehr-Security-Tipps inspiriert. Dem Report zufolge sind die drei Top- Prioritäten für IT-Fachleute die Verbesserung der allgemeinen Sicherheit (52%), die Steigerung der IT-Produktivität durch Automatisierung (33%) und die Migration in die Cloud (32%). Die drei größten Herausforderungen sind Cyber-Sicherheit und Datenschutz (49%), unzureichende IT-Budgets und -Ressourcen, um den Anforderungen gerecht zu werden (29%), und Altsysteme, die Wachstum und Innovation behindern (21%). Letztes ist sicher nicht ganz unschuldig daran, dass ein Großteil der Budgets nach wie vor in IT-Support und Helpdesk fließt. Da bleibt für IT-Sicherheit und Widerstandsfähigkeit nicht mehr viel übrig. Nur jeweils ein Viertel der Ressourcen entfallen auf IT-Sicherheit und für Datensicherung bzw. Disaster Recovery.

Doch es gibt auch eine positive Nachricht: Trends wie die Anywhere Workforce, die Digitalisierung der Industrie oder gestiegene Erwartungen der Mitarbeiter an IT-Services verändern die Beschaffung in Unternehmen. IT-Budgets werden immer öfter als Investition und nicht mehr nur als Kostenfaktor gesehen.

Dazu kommt, dass Cybersicherheit zunehmend ein Instrument der Wettbewerbsfähigkeit ist. Gut gerüstete Unternehmen sind agiler und widerstandsfähiger.

Einschätzung der Lage

Traditionelle Ansätze und Kalkulationen werden dem gestiegenen Bedarf an Sicherheit nicht mehr gerecht. Für die Entwicklung von Sicherheitsbudgets hilft es, zuerst die strategischen Ziele festzulegen. Dabei spielt vor allem die Betrachtung externer Faktoren wie die sich kontinuierlich verändernde Bedrohungslandschaft, wirtschaftliche Trends und geopolitische Ereignisse, sich ändernde gesetzliche und andere Vorschriften und Richtlinien, Fachkräftemangel, Megatrends wie die mobiles Arbeiten und Edge-Computing aber auch Dinge wie Pandemien und ihre Auswirkungen, Lieferengpässe u. v. m. eine entscheidende Rolle. Auch die sich ständig entwickelnde Technologie und gestiegene Anforderungen von Cyberversicherungen wirken sich direkt auf das Sicherheitsbudget aus. All diese Faktoren sind vor allem deswegen wichtig zu kennen und zu bewerten, weil man sie nicht beeinflussen kann.

Es gibt aber auch Entwicklungen, welche das Unternehmen beeinflussen kann. Zufriedene Mitarbeiter sind nicht nur produktiver, sondern auch aufmerksamer. Überforderte und unzufriedene Mitarbeiter oder eine hohe Fluktuation sind ein Sicherheitsrisiko.

Risikobetrachtung

Die Angriffsfläche wächst bzw. verändert sich mit jedem einzelnen der Aspekte. Doch nicht jedes Unternehmen oder jede Branche ist von allen Entwicklungen und Änderungen gleichermaßen betroffen. Zu wissen, welche Faktoren sich wie auf das eigene Unternehmen auswirken, hilft bei der Risikobewertung und Auswahl geeigneter Maßnahmen. Zu den Risiken gehören Schwachstellen, unpatched Server oder Anwendungen, offene Ports, Konfigurationsfehler, Inkompatibilitäten in immer komplexeren IT-Services-Landschaften, mit dem Internet verbundene Geräte, abgelaufene und kompromittierte Accounts bzw. Devices. Die rasante Zunahme von Endgeräten (IoT), Abhängigkeiten in Software-Stacks, Fluktuation von Mitarbeitern und verschwimmende Perimeter (Edge) sorgen für zusätzliche Komplexität. Doch auch hier gilt es, all diese Dinge zu bewerten und zu priorisieren. Ein nützliches Werkzeug für die Risikobetrachtung und -bewertung ist die Cyber Defense Matrix von JupiterOne.

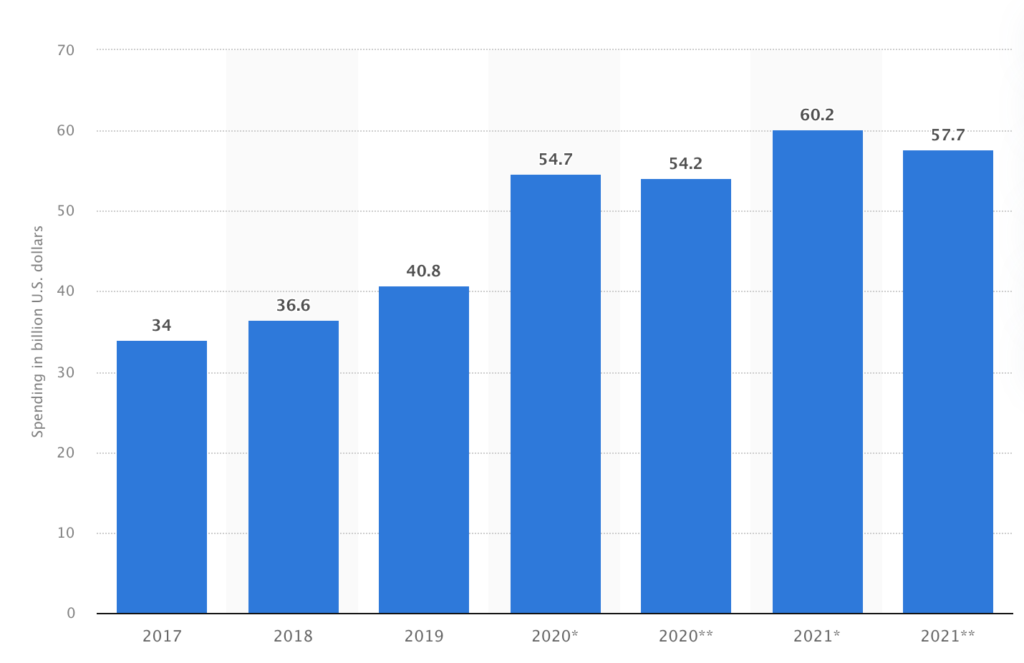

Marktentwicklung

Auch Inflation und Ressourcenknappheit können kritische Faktoren sein. Daher sollte im Budget vor allem das Thema Ausfallsicherheit nicht zu kurz kommen. Macht eine eigene Lagerhaltung für besonders kritische Spareparts Sinn? Welches Level an Redundanz wird für welche Assets benötigt? Wie kann dem Fachkräftemangel begegnet werden? Reichen Gehaltserhöhungen oder braucht es andere Maßnahmen, um Ausfälle zu kompensieren?

Neue Gesetze und Richtlinien oder Standards wirken sich oft ebenfalls direkt auf das IT-Budget aus. Besonders in regulierten Branchen oder im Hochsicherheits-Umfeld spielt Compliance eine geschäftskritische Rolle. Ein Beispiel ist die Novellierung des IT-Sicherheitsgesetzes, nach dem z. B. Betreiber kritischer Infrastruktur (KRITIS) bis Mai 2023 ein System zur Angriffserkennung nutzen und dokumentieren müssen. Die Gewährleistung der Einhaltung aller geltenden Vorschriften, Regeln und Standards hat auch in anderen Bereichen höchste Priorität. Ist ein Nachweis jederzeit möglich? Ist das Unternehmen auditsicher?

Cyber-Versicherung

Immer mehr Unternehmen schließen eine Cyber-Versicherung ab. Doch die steigende Anzahl Angriffe und immer neue Bedrohungen führen zu immer höheren Kosten im einzelnen Schadenfall. Viele Unternehmen für Cyberversicherungen erhöhen daher die Kosten oder fordern bestimmte Voraussetzungen wie den Einsatz moderner SASE-Architekturen und weiterer Maßnahmen zum Schutz des Unternehmens. Die steigenden Kosten für den Versicherungsschutz – sei es der Preis der Police oder für zusätzliche Maßnahmen – müssen ins Budget. Auf der anderen Seite lassen sich mit reduzierten Deckungssummen oder einer höheren Selbstbeteiligung die Kosten senken.

Ransomware

In vielen Budgets ist mittlerweile auch ein Betrag für die Bezahlung von Erpressungsgeldern vorgesehen. Wir raten davon ab, solchen Forderungen nachzukommen. Nicht nur, dass die Zahlung eines Lösegelds keine Garantie dafür ist, dass ein Unternehmen seine Daten zurückerhält. Selbst wenn das der Fall ist, werden die erbeuteten Daten trotzdem im Darknet verkauft. Außerdem ermutigt es die Täter, weiterzumachen, und es erhöht den Anreiz für andere, es ebenfalls bei dem so bereitwillig zahlen Opfer zu versuchen.

Wie viel Ausfallzeit kann sich ein Unternehmen leisten? Wie hoch ist der Imageschaden im Falle eines Ausfalles? Was sind die Kosten für wirksamen Schutz im Vergleich dazu?

Besser ist es, diese Gelder in zusätzliche Sicherheitsmaßnahmen wie Zero Trust Netzwerk Access oder KI-gestützte Engines zur Erkennung von Verhaltensweisen und eine bulletproof Ausfallsicherheit zu investieren. Solche cloudbasierten Dienste gibt es z. B. von HYCU, Rubrik, NetApp oder ctera. ☝️ Der Aufwand für Tests von Backup und Disaster-Recovery-Maßnahmen wird oft unterschätzt oder ganz vergessen. ☝️

Präsentation

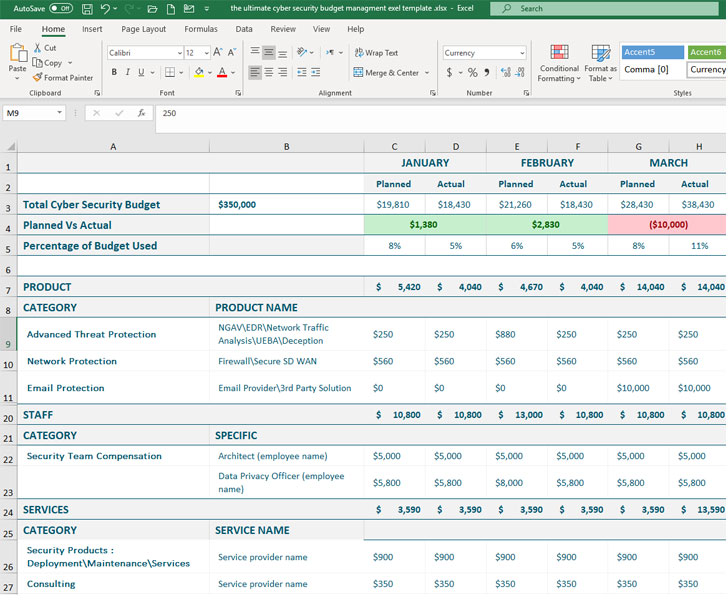

Eine überzeugende Darstellung mit hieb- und stichfesten Zahlen hilft bei der Freigabe. The Hacker News hat eine gute Vorlage für einen Budget-Plan:

Zur Budget-Planung gehört auch, Lösungen und Technologie zu vergleichen und Mehrkosten bzw. Einsparpotential aufzuzeigen. Das sollte immer langfristig und ganzheitlich betrachtet werden. Konkrete Beispiele und reale Problemstellungen helfen bei der Argumentation. Das trifft auch auf die Zahlen zu. Die eigene Auswertung über die gestiegene Anzahl der Angriffe ist überzeugender als eine Statistik aus dem Internet. Ein Password Auditor prüft die Effektivität von Passwörtern und informiert über bestehende Schwachstellen. Hier lohnt sich der Einsatz von Open-Source-Werkzeugen für einen aussagekräftigen Bericht.

Zeiten zur Beschaffung und Umsetzung neuer Maßnahmen sollten realistisch eingeschätzt werden. Wichtig sind plausible Gründe für den Zeitplan und Sicherheitsbuffer.

Von sich aus Alternativen zu präsentieren, kann sehr hilfreich sein. Wichtig ist auch dabei eine plausible Darstellung der Vor- und Nachteile sowie der Kosten für Kauf, Installation, Einrichtung und Betrieb. Übersichtlich in Tabellenform dargestellt können wichtige Unterschiede schnell erklärt und erfasst werden.

Letztlich gewinnt, wer seine Hausaufgaben gemacht hat, selbstbewußt auftritt und souverän Fragen beantworten kann. Eine hübsche Präsentation ist immer hilfreich. Gute Vorlagen gibt es im Netz – oder man fragt einen Mediendienstleister um Hilfe.