Deutschland ist das Land der Maschinenbauer. Deutsche Industrieunternehmen gehören in vielen Bereichen zu den Weltmarktführern. Zur Verteidigung dieser Position gehört auch die Digitalisierung der Fabriken, Anlagen und Steuerungen. Das ist oft mit hohen Risiken verbunden. In der Industrie gelten andere Regeln als in der IT. Längere Investitions- und Abschreibungszyklen sind dabei noch die geringere Herausforderung. Nicht selten geht es in der Industrie auch um die Gesundheit oder sogar das Leben von Menschen. Zwei Dinge müssen bei der Modernisierung und Digitalisierung der Industrie beachtet werden. Der deutsche Duden kennt nur ein Wort dafür: Sicherheit. Im Englischen unterscheidet man sehr wohl zwischen Security und Safety.

O in IOT steht für Operational

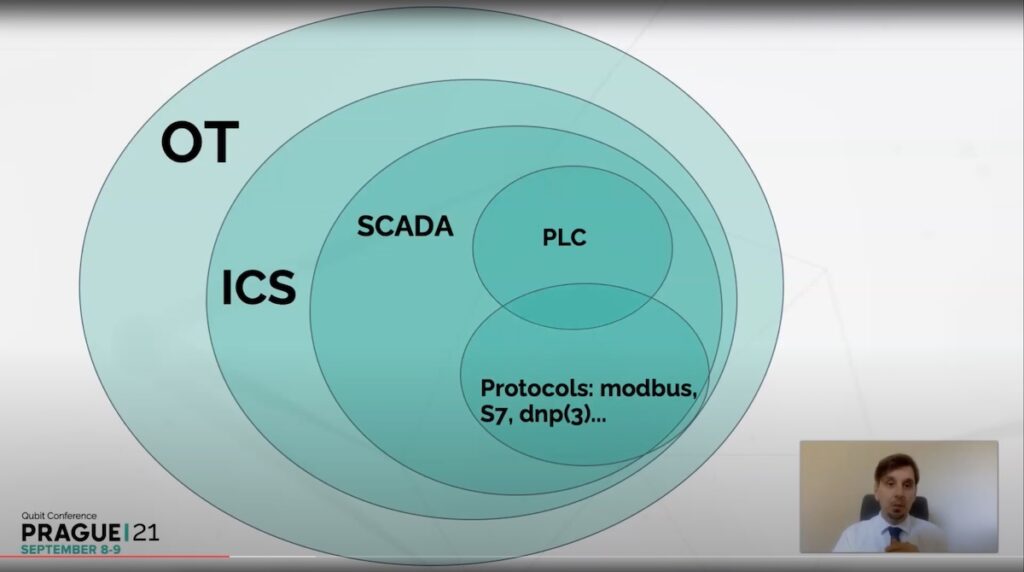

Klassische Ansätze aus der Informationstechnik (IT) funktionieren nur bedingt in der Betriebstechnik (OT). Statt offener Standards strotzt die Industrie vor proprietären, geschlossenen und zum Teil veralteten Protokollen, Betriebssystemen und Schnittstellen. Da sind vor allem industrielle Kontrollsysteme (ICS), welche von der Klimaanlage im Büro über die Turbinen in einem Kraftwerk bis zum Roboter in einer Fabrik alles steuern. Die Architektur zur Erfassung der Daten und der Automatisierung von industriellen Prozessen (Supervisory Control and Data Acquisition, SCADA) umfasst Computer, Kommunikation, Netzwerk sowie grafische Benutzeroberflächen zur Überwachung von Maschinen und Prozessen. Eine wesentliche Komponente in einem ICS ist die speicherprogrammierbare Steuerung (SPS). Ein verbreitetes Protokoll für SPS ist S7, ein proprietäres Protokoll von Siemens. Auch Modbus ist ein beliebtes Protokoll für den einfachen Zugriff auf industrielle Kontrollsysteme. Einfach ist der Zugriff vor allem, da keine Authentifizierung erforderlich ist.

Zwar gibt es mittlerweile Industrienormen für industrielle Systeme. Die Norm IEC 62443 regelt Automationssysteme für unterschiedlichste Bereiche von der Fertigung über Gebäudeautomation bis hin zu verteilten Versorgungssystemen. IEC 60870 definiert Systeme für SCADA in der Elektrotechnik und der Automatisierung von Stromnetzen definieren. Diese Normen müssen aber auch erst einmal überall umgesetzt werden. Das ist vor allem in so genannten Brownfield-Umgebungen nicht immer so einfach.

2021 musste der weltgrößte Fleischproduzent JBS S.A. nach einem Cyberangriff alle Rindfleischfabriken in den USA schließen. Es war lange unklar, wie viele Anlagen weltweit von dem Ransomware-Angriff betroffen waren. Die Aussicht auf künftige Angriffe erschütterte die Agrarmärkte und weckte Sorgen über Angriffe auf kritische Infrastrukturen.

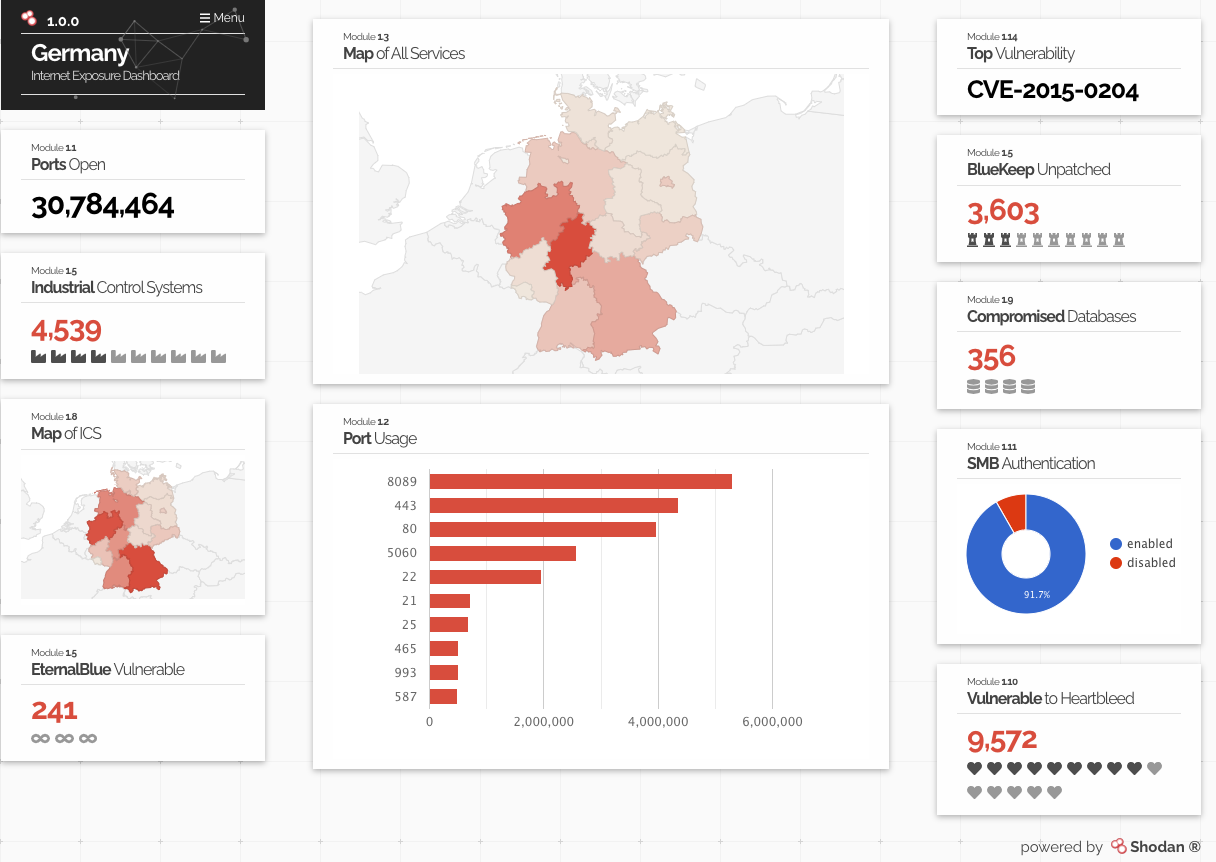

Dabei schreitet digitale Transformation der Bau-, Energie-, Fertigungs-, Landwirtschafts- und Bergbauindustrie immer weiter voran. Immer mehr Prozesse, die diesen Sektoren zugrunde liegen, werden automatisiert. Immer mehr Komponenten, welche die zur Steigerung von Effizienz und Produktivität benötigten Daten liefern, sind mit dem Internet verbunden. Analysten sagen voraus, dass die Zahl der IIoT-Geräte in den nächsten vier Jahren auf 36,8 Milliarden ansteigen und sich damit mehr als verdoppeln wird. Für Anlagenbesitzer und -betreiber bedeutet dies, dass sie einer Vielzahl von neuen Bedrohungen ausgesetzt sind. Wie verletzbar allein die Industrie in Deutschland ist, zeigt ein aktueller Status auf shodan.io:

- mehr als 30 Millionen offene Ports

- fast 5.000 aus dem Internet erreichbare ICS

- fast 10.000 unpatched OpenSSL Bibliotheken

Es ist kompliziert

Nicht immer sind Patches und Updates in Industrieanlagen möglich. Dennoch lässt sich einiges für deren Schutz tun. Die Erfassung aller Assets und die umfassende Überwachung der Kommunikation in einer Anlage sind ein guter Anfang. Ausgangslage und sinnvolle Maßnahmen bzw. worauf bei der Auswahl der richtigen Werkzeuge zu achten ist hat unser Chefredakteur Kerstin in einem Report für GigaOm zusammengefasst. In den nächsten Tagen erscheint dann noch ein Radar, für den sie einzelne Anbieter evaluiert hat. GigaOm-Subscriber erhalten kostenlos Zugriff auf das (und jedes andere) Dokument des Analystenhauses.