Immer noch zu viele Unternehmen nutzen Sicherheitslösungen, die Bedrohungen anhand bekannter Muster und Signaturen erkennen. Das ist sicher ein nützlicher Vorfilter, bietet aber keinen Schutz vor unbekannten (Zero Day) Schwachstellen oder komplexen Angriffsszenarien. Zudem ändern Angreifer ihre Taktiken, Techniken und Verfahren (TTPs) in der Angriffskette. Eine NDR- (Netzwerk Detection & Response) Plattform ist das mindeste, was ein modernes Unternehmen zur effektiven Verteidigung nutzen sollte. Sie sind nicht nur wichtige Bausteine einer In-Depth-Sicherheitsstrategie, sondern wahre Threat Hunter. Threat Hunting ist keine Modeerscheinung, sondern eine besonders wichtige Maßnahmen in einem umfassenden Prozess zur Erkennung und Behandlung von Sicherheitsvorfällen – besonders, wenn es um die Erkennung ausgeklügelter, erweiterter Angriffe (APT) geht.

Man kann nicht schützen, was man nicht kennt

Threat Hunting ist eine Methode zur frühzeitigen Angriffserkennung. Es hilft, den von Angreifern verursachten Schaden zu verringern.

Auch beim Threat Hunting spielen Muster eine Rolle – jedoch anders, als in klassischen Lösungen. Beim Threat-Hunting-Prozess wird z. B. nach Abweichungen von erlaubten Mustern gesucht. Diese Vorgehensweise basiert auf Allowlists. Das ist ein grundlegend anderer Ansatz als beim klassischen Denylisting.

Beim Denylisting werden bekannte Angriffsmuster, bekannter Schadcode (Viren, Trojaner, Malware, ...) oder als schädlich eingestufte IP-Adressen oder URLs, aber auch unbenutzte Ports und Protokolle blockiert. Das bietet Angreifern noch jede Menge Aktionsspielraum und schützt auch nicht vor Zero-Day-Angriffen). Allowlisting basiert auf der Annahme, dass grundsätzlich alles und jeder eine Bedrohung darstellt. Bei dieser Variante muss eine Aktion, eine Verbindung oder ein Benutzer explizit erlaubt werden. Um Angriffe wie Codeinjections oder den Missbrauch von Nutzeraccounts zu verhindern, prüfen gute Lösungen jede Verbindung und ihren Inhalt, jedes Login und jede Nutzer- oder Netzwerkaktivität kontinuierlich auf Abweichungen oder unbekannte Muster. Dieser Ansatz ist auch als Zero-Trust bekannt und gilt als sehr sicher.

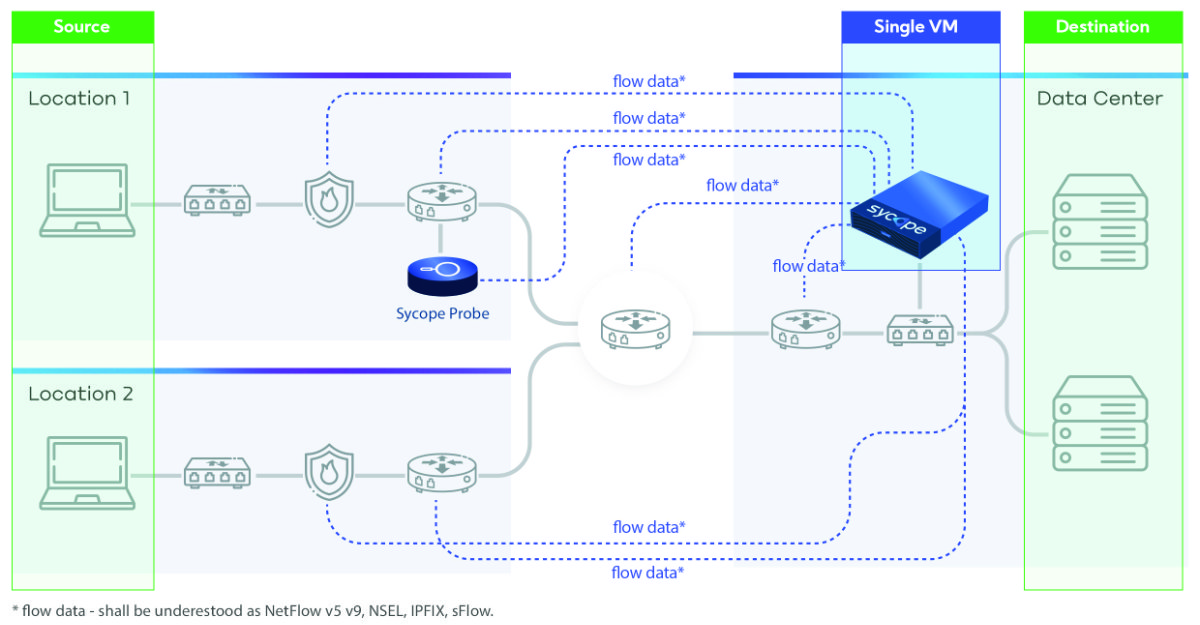

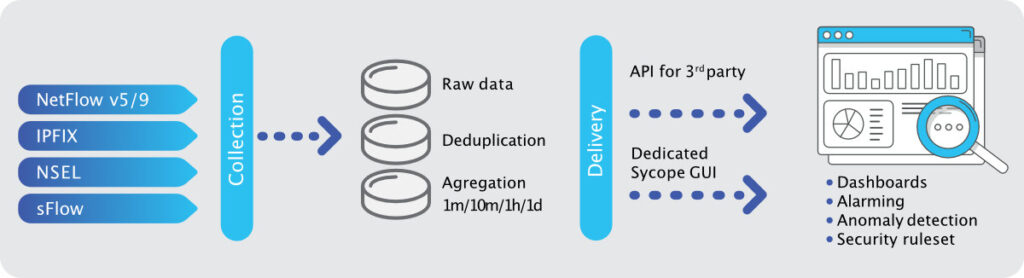

Ein wichtiges Werkzeug im Threat Hunting ist Network Detection & Response (NDR). NDR-Lösungen basieren auf Allowlists und suchen kontinuierlich nach Mustern potentiell bösartiger Aktivitäten. Dazu werden Daten aus verschiedenen Quellen gesammelt, analysiert und auf Anomalien untersucht.

Externe Quellen wie Wissensdatenbanken, helfen bei der schnellen Identifikation von Angriffsmustern. Solche Quellen liefern wertvolle Hinweise auf Vorgehensweisen von Angreifern. Die bekanntesten Anbieter solcher Datenbanken sind MITRE (ATT&CK) oder Recorded Future (Threat Intelligence as a Service). NDR-Plattformen wie die von Sycope verbinden Threat Hunting mit Threat Intelligence.

Künstliche Intelligenz ist ein USP

Neben statistischen und Verhaltensanalysen spielen AI und maschinelles Lernen eine entscheidende Rolle beim Threat Hunting. Mit statistischen Analysen lassen sich Anomalien, Trends oder Abweichungen von den Baselines erkennen. Dazu werden im Netzwerk gesammelte Daten mit Informationen aus Wissensdatenbanken, historischen Aufzeichnungen und eigenen Parametern korreliert.

Eine große Herausforderungen von hochgradig automatisierten Plattformen wie einem NDR-System sind Fehlalarme (False Positives oder False Negatives). Das Filtern solcher Fehlalarme ist ein wichtiges Entscheidungskriterium: zu viele Alarme lenken von echten Gefahren ab, nicht erkannte Angriffe können einem Unternehmen hohen Schaden zufügen.

Für die Zuverlässigkeit der Aussage und die Einstufung von Vorfällen modellieren fortschrittliche Lösungen potentielle Angriffsketten im Hintergrund. Der Reifegrad der Erkennungsmechanismen (Art und Grad der Bedrohung) hängt von der AI und der Fähigkeit des maschinellen Lernens ab. Der Unterschied liegt im Training und den verwendeten Algorithmen. Einen Unterschied zu erkennen ist für die meisten Unternehmen nicht leicht. Hier helfen nur ein Proof of Concept mit einer Teststellung im Live-Betrieb. zusätzlich empfehlen wir den Blick auf Plattformen wie die Peer Insights von Gartner oder die Community–Reviews bei spiceworks.

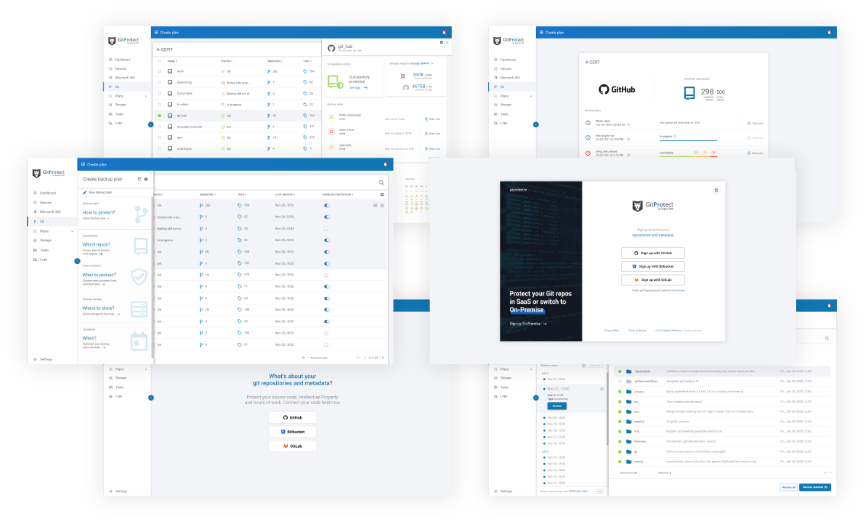

Die grafische Aufbereitung der Analyse-Ergebnisse erleichtert die Eingrenzung potentieller Angriffe. Übersichtliche, intuitiv zu bedienende grafische Oberflächen sind immer auch ein Zeichen für die Qualität einer Plattform.

Ein weiteres Merkmal für die Auswahl der richtigen Lösung sind die API-Fähigkeit sowie die Kompatibilität mit bestehenden Lösungen sowie native Integrationen einer Plattform.

Die extra Meile

Die steigende Anforderung nach der Nachweisbarkeit sowie der Integrität der Nachweise von Cybersecurity-Ereignissen ist ein Feature, das aktuell nur wenige Anbieter erfüllen. Einer dieser Anbieter ist das polnische Unternehmen Sycope.

Der Anbieter arbeitet dabei mit der Billon Group Ltd, dem Entwickler einer Unified-Blockchain-Platform, zusammen. Mit der Plattform können Informationen, Dokumente oder Datensätze gespeichert, geteilt, validiert und beglaubigt werden.

„Die Mission von Billon ist es, die transformativen Fähigkeiten von Blockchain in der Unternehmenswelt freizusetzen. Durch die Kooperation mit Sycope treiben wir diese Vision voran und machen unsere regulatorisch konforme, geschäftserprobte Blockchain für die Sycope-Kunden zugänglich.“

Jacek Figuła, Chief of Commercial der Billon-Gruppe

Die Plattform von Billon bietet ein Blockchain-Framework für Dokumente, Daten, Token und nationale Währungen. Dazu hat Billon ein eigenständiges DLT-Protokoll (Distributed Ledger Technology) und -System entwickelt. Das Protokoll erfüllt alle regulatorischen Anforderungen und erleichtert die Einführung von Blockchain-Technologien in Unternehmen, Finanzinstituten oder Behörden. Die Lösung wurde von der EBSI (European Blockchain Services Infrastructure) erfolgreich auf seine Skalierbarkeit und Leistung bei der frühen Implementierung des Digitalen Produktpasses, einem Teil des EU Green Deal, getestet.

Blockchain-Attribute stellen die Unveränderlichkeit und damit die Transparenz und Glaubwürdigkeit von Journalen (Logdaten) sowie die Nachvollziehbarkeit von Audits oder die Herkunft von Bedrohungen, Protokollen oder Aktionen sicher. Was das im Detail bedeutet, und welche Vorteile die Lösung sonst noch bietet, hat uns Michael Bachmaier von Sycope am Rande der it-sa 2022 erzählt:

Die Produkte von Sycope sind bei Kunden wie T-Mobile, Ikea, ING Group, Orange, der polnischen Nationalbank, Franklin Templeton Investment und der NATO im Einsatz.