Unit 42 hat seinen Ransomware & Extortion Report 2023 veröffentlicht. Demnach erreicht das Geschäft mit mit der Erpressung eine neue Stufe. Moderne Angreifer verzichten immer öfter auf Ransomware und setzen neue Erpressungstechniken ein, um Ziele zur Zahlung zu zwingen. Und obwohl die Motivation nach wie vor oft rein finanzieller Natur ist, sieht Unit 42 Anzeichen dafür, dass Erpressungen Teil größerer Ziele einer Gruppe sein können. Das kann u. a. die Finanzierung anderer Kampagnen sein oder aber auch, um von diesen abzulenken.

Darüber hinaus nehmen Multi-Erpressungstaktiken weiter zu. Laut den Recherchen von Unit 42 haben die Bedrohungsakteure in durchschnittlich 70 % der Fälle Daten nicht nicht nur verschlüsselt, sondern auch gestohlen. Damit ist der Anteil der Datendiebstähle im Durchschnitt fast doppelt so hoch wie im Jahr zuvor.

Menschen schützen, nicht nur Daten

Die Drohung, gestohlene Daten auf Leak-Sites zu veröffentlichen oder im im Dark Web zu verkaufen, wird zunehmend eine Schlüsselkomponente bei der Erpressung betroffener Unternehmen. Dabei schrecken die Erpresser laut Unit 42 auch vor der Belästigung bestimmter Personen im Unternehmen nicht zurück. Ziel der Drohungen und unerwünschten Mitteilungen ist bevorzugt die Führungsetage in Unternehmen. Ende 2022 begleitete Belästigung ca. 20% der Ransomware-Fälle. Ein Jahr zuvor waren es es gerade mal 1%.

Unternehmen sollten daher ihre Abwehrmaßnahmen weiterentwickeln. Verteidigungsstrategien und Pläne zur Reaktion auf Vorfälle sollten neben technischen Maßnahmen auch den Schutz von Mitarbeitenden und Kunden sowie den Ruf des Unternehmens beinhalten.

DDoS scheint keine große Rolle zu spielen. Wir vermuten, dass auf Grund leistungsfähiger Cloud-Plattformen, verbesserten Möglichkeiten zur frühzeitigen Erkennung und ausgereiften Schutzmechanismen diese Taktik immer weniger erfolgreich und damit nicht mehr so attraktiv für Angreifer ist.

Die am stärksten betroffene Branche war nach der Analyse von Leak-Sites im Dark Web die Fertigungsindustrie mit 447 kompromittierten Unternehmen. Unit 42 führt dies darauf zurück, dass Systeme in dieser Branche häufig mit veralteter Software arbeiten, die nicht oder nur unregelmäßig aktualisiert oder patched wird.

Dass diese Branche auch sonst wenig Gespür für Cybersicherheit zu haben scheint, zeigen regelmässig die Auswertungen von Shodan.io.

Der Screenshot ist vom Tag der Veröffentlichung dieses Artikels. Statt besser scheint die Situation immer schlimmer zu werden. Im Vergleich zur Vorwoche sind ca. 100 öffentlich über das Netz erreichbare Industriesteuerungen, ca. 100.000 offene Ports und mehr als 60 kompromittierte Datenbanken dazu gekommen. Das ist besonders bemerkenswert angesichts der geringen Toleranz der Branche gegenüber Ausfallzeiten.

Deutschland drittbeliebtestes Angriffsziel

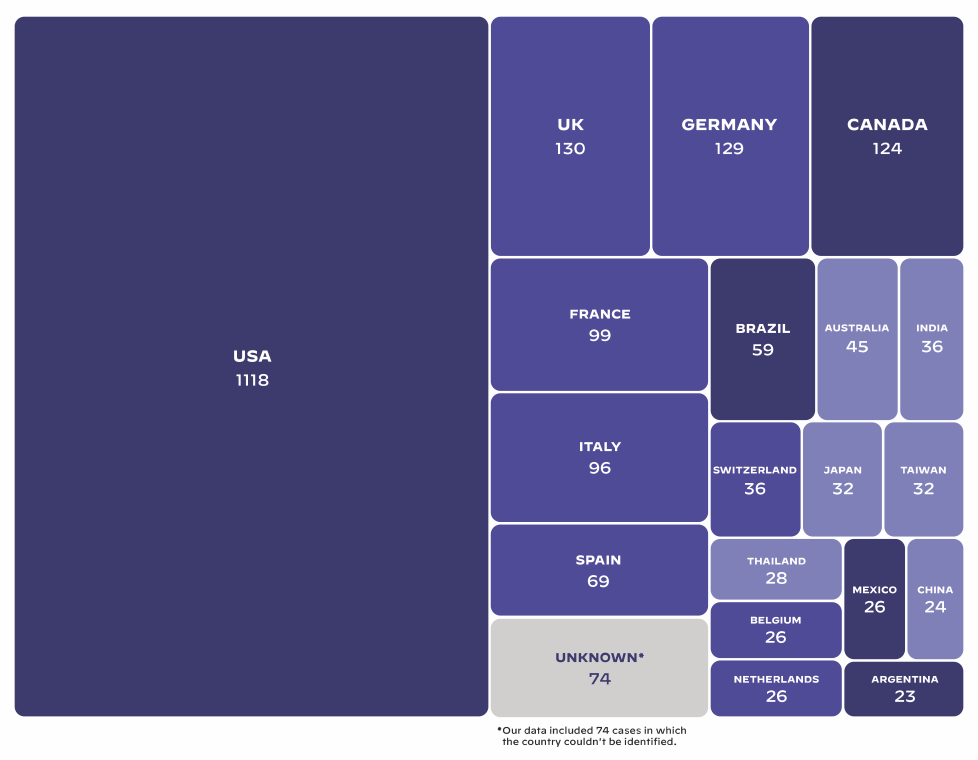

Dass Deutschland ein beliebtes Angriffsziel ist, zeigen denn auch die Untersuchungen der Unit 42. Den Daten der Leak-Site zufolge waren mit einem Anteil von 42% Unternehmen in den Vereinigten Staaten mit Abstand am stärksten betroffen. Auf den Plätzen 2 und 3 folgen mit einem Anteil von je ca. 5% UK und Deutschland.

Erpresserbanden sind einfallsreich und denken sich immer neue Angriffe aus. Dennoch gibt es einige Muster bei den angegriffenen Organisationen. So sind große, multinationale Organisationen immer ein lukratives Ziele für Bedrohungsakteure.

Die Experten von Unit 42 sind sich zudem sicher, dass im kommenden Jahr:

- zunehmend Cloudplattformen ins Visier der Bedrohungsakteure geraten,

- Erpressungen im Zusammenhang mit Insider-Bedrohungen zunehmen,

- der Anteil politisch motivierter Erpressungsversuche ansteigt und

- Ransomware und Erpressung immer öfter von Angriffen auf Lieferketten oder Quellcode ablenken sollen.

Playbook für Sicherheitsvorfälle

Während eines aktiven Erpressungsvorfalls ist die schnelle Unterstützung durch kompetente Partner für die Reaktion auf einen Vorfall und einen externen Rechtsbeistand entscheidend. Ein umfassender Plan zur Reaktion auf einen Vorfall mit entsprechenden Protokollen für die Krisenkommunikation hilft bei der internen sowie externen Kommunikation und verringert die Unsicherheit innerhalb des betroffenen Unternehmens und bei Kunden bzw. Lieferanten. In einem solchen Plan sollte auch bereits festgelegt sein, welche Interessengruppen einbezogen werden sollten. Je detaillierter der Plan und je besser die Vorbereitung auf einen Sicherheitsvorfall ist, desto schneller können Entscheidungen getroffen werden. So können Unternehmen bereits vorher festlegen, ob Sie zahlen wollen oder nicht; und falls ja: wer berechtigt ist, Zahlungen zu genehmigen. Der Krisenkommunikationsplan sollte auch abdecken, was zu tun (oder zu unterlassen) ist, wenn Mitarbeiter oder Kunden belästigt werden.

Die Mitarbeiter eines Unternehmens sollten für die Belästigung durch Erpresser sensibilisiert werden. Jeder im Unternehmen sollte die Werkzeuge, Maßnahmen und Prozesse kennen, die im Fall einer Belästigung zur Verfügung stehen.

Das BSI 🌐 biete eine umfangreiche Hilfestellung inkl. Checklisten für betroffene Unternehmen. Betreiber kritischer Infrastruktur gehören zu den meldepflichtigen Organisationen. Auch für sie hat das BSI 🌐 entsprechende Checklisten veröffentlicht. BKA und LKA haben besondere Möglichkeiten, Unternehmen bei der Ermittlungsarbeit zu unterstützen. Die Kriminalämter können auch auf ein Netzwerk speziell ausgebildeter Verhandlungsexperten zugreifen.

Große Partner wie IBM unterstützen im Notfall mit mobilen Einsatzzentralen 🌐. Denn eines vergessen betroffene Unternehmen gern: Ist der Feind erstmal im Netz, hört er alles mit. Daher sollte eine der ersten Maßnahmen eine ad-hoc Infrastruktur zur Verfügung stehen, die komplett unabhängig ist.

Zudem sollte immer eine Post-Mortem-Bewertung der Kompromittierung durchgeführt werden. So lässt sich u. a. sicherstellen, dass alle verbliebenen Hintertüren oder andere Indikatoren für eine Kompromittierung (z.B. geplante Aufgaben oder Jobs) entfernt wurden und nach dem ersten Einbruch keine Folgeangriffe erfolgen können. Hier helfen auf Cybersicherheit spezialisierte forensische Labore, Analytiker wie die Experten der Unit 42 🌐 oder Dienstleister wie die NSIDE ATTACK LOGIC GmbH 🌐.

Unit 42 ist das Experten-Team von Palo Alto Networks für Threat Intelligence, Incident Response und Sicherheitsberatung. Das Team unterstützt Sicherheitsverantwortliche beim proaktiven Management von Sicherheitsvorfällen und hilft, die Bedrohung vollständig zu beseitigen. Der komplette Ransomware & Extortion Report 2023 kann auf der Webseite 🌐 des Unternehmens angefordert werden.