Zu den größten Bedrohungen 2023 zählen Malware/Ransomware, Lieferkettenangriffe, Phishing, Konfigurationsfehler und Diebstahl. Die Folgen sind unbenutzbare Daten durch Verschlüsselung oder andere Kompromittierung, unbefugte Zugriffe, Fehlfunktionen und gestohlene Endgeräte inkl. Zugangs- und anderen Daten.

Gegen viele der Bedrohungsszenarien lässt sich etwas tun: Schwachstellen patchen; intelligente Filter und aktuelle Technologie und Protokolle; starke, mindestens Mehrfaktor-Authentifizierung; Zero Trust mit Verhaltensanalyse; KI-getsützte Plattformen für Netzwerksicherheit, Schwachstellen-Management und Datensicherheit; Low Code und fertige Playbooks sowie Tresore für Konfigurationen; etc.

Eine Bedrohung ist wieder neu und gegen die helfen weder KI noch Playbooks: Diebstahl

Zero Touch

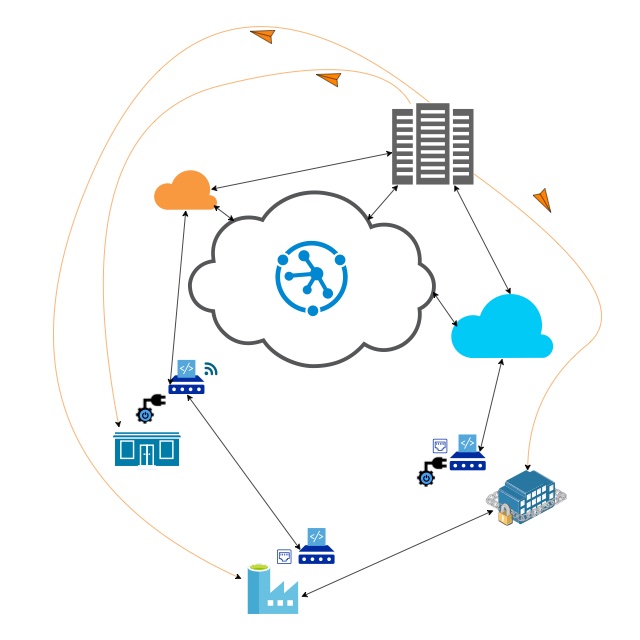

Mit zunehmender Verlagerung der Datenverarbeitung ans Edge rückt eine alte Bedrohung wieder in den Fokus. Immer mehr Hersteller versprechen mit Zero Touch die einfache Installation von Endgeräten selbst in den entlegensten Winkeln der Welt. Für die Inbetriebnahme wird kein geschultes Personal benötigt. Lediglich eine helfende Hand muss das Gerät an irgendwas anschließen (Strom, Ethernet) oder zumindest einen Knopf drücken. Die Einrichtung startet automatisch und über das öffentliche Internet.

Geräte werden auf dem Postweg versendet. Vor Ort müssen sie dann nur noch mit dem Stromnetz und/oder einem Netzwerk verbunden werden. Nach einem PXe-Boot über das Netzwerk oder skriptbasiert sobald sie ans Stromnetz angeschlossen wurden, konfigurieren sich die Geräte selbst. Das funktioniert automatisiert überall – Im Zweifel auch im Keller eines Angreifers.

Zero Trust, MFA, Wegeredundanz

Drei einfache Maßnahmen schützen vor nicht autorisierten Zugriffen. Zunächst sollte ein Unternehmen das Zero-Trust-Modell etablieren und alle notwendigen Maßnahmen ergreifen. Dazu gehört die kontinuierliche Analyse des Geräteverhaltens ab der ersten Sekunde. Die kontinuierliche automatisierte Inventarisierung hilft, neue Geräte in Echtzeit zu identifizieren. Die Ausdehnung von Rollen- und Berechtigungskonzepten auf Edge-Devices hilft bei der Nachvollziehbarkeit von Zugriffen und schränkt Rechte sinnvoll ein. Daten auf Edge-Devices sowie die Übertragungswege sollten grundsätzlich verschlüsselt sein.

Mehr Sicherheit lässt sich mit Smartcards erreichen. Smartcards können neben Zertifikaten für die Authentifizierung auch die initiale Konfiguration beinhalten. Smartcards können über das Netzwerk vor Ort erzeugt werden oder auf einem separaten Postweg versendet. Das verringert das Diebstahlrisiko während der Auslieferungsphase.

Bei der Verwendung von Zertifikaten sollte immer noch ein weiterer Faktor zur Authentifizierung genutzt werden (MFA), um Man-in-the-Middle-Angriffe zu erschweren.

Wenn möglich sollte die Initialisierung in einer geschützten Umgebung erfolgen (Sandbox Mode). Gibt es keine Auffälligkeiten, kann das gerät mit der Produktionsumgebung verbunden werden. Auch das lässt sich automatisieren.

In jedem Fall sollten auf Edgegeräten Standard-Parameter und Credentials geändert werden:

- keine Standardports verwenden

- keine Standardusernames wie Admin wählen

- keine Herstellerdefaults wie Benutzername user und Passwort changeme nutzen

Physische Sicherheit

Ist das Gerät erstmal sicher im Netz, bedeutet das nicht das Ende der Gefahr. Entfernte Standorte sind oft weniger gut geschützt als das eigene Rechenzentrum. In Fabriken oder Logistikzentren herrscht viel Betrieb und nicht immer weiß jeder, ob sein Gegenüber das darf, was er tut, oder sich aufhalten, wo er gerade ist. Filialgeschäfte wie Shops oder Restaurants lassen sich auch nur bedingt zum Hochsicherheitsbereich umrüsten. Neben Einbrechern könnte sich auch der ein oder andere Kunde abschrecken lassen.

So wird das Edge zur neuen Schwachstelle. Hier können langfristig nur Sensorik und deren feingranulare Überwachung sorgen. Mit GPS-Ortung lässt sich zum Beispiel schnell feststellen, ob ein Gerät bewegt wurde. Mit Verhaltensanalyse und engmaschiger Überwachung lassen sich kleinste Veränderungen erkennen wie z. B. ob es sich um einen Strom- oder Netzwerkausfall handelte oder das Gerät absichtlich vom Netz getrennt wurde.

Und natürlich helfen auch klassische Maßnahmen wie Zugangsbeschränkungen, funktionierende Türschlösser, Bewegungsmelder, Infrarotsensoren, Glasbruchmelder, Video-Überwachung und ein Wachdienst. Im Endeffekt geht es darum, Einbrechern und Dieben ihre Aufgabe so schwierig und unattraktiv wie möglich zu machen. Dazu gehört auch die Verwendung abschließbarer Racks oder so simpler Dinge wie einem Kensington-Lock.

Fazit: Es gibt nicht die eine Schutzmaßnahme. Es ist immer ein Zusammenspiel verschiedener Werkzeuge und Prozesse. Je nach Einsatzgebiet müssen die geeigneten Tools und Maßnahmen zusammengestellt und umgesetzt werden.