Eine aktuelle Studie von Mandiant kommt zu dem Ergebnis, dass die meisten Verantwortlichen für Cybersicherheit oft Entscheidungen treffen, ohne den nötigen Kontext zu kennen bzw. ohne ihre Angreifer zu verstehen. Befragt wurden 1.350 Geschäfts- und IT-Entscheider in Unternehmen mit mindestens 1.000 Beschäftigten. Zwar glauben fast alle, dass die Qualität der dem Unternehmen zur Verfügung stehenden Bedrohungsdaten gut ist, mangelt es an effektiver Anwendung dieses Wissens. Allerdings gaben auch nur 35% der Befragten an, überhaupt über ein umfassendes Wissen zu relevanten Bedrohungsakteuren und deren Taktiken, Techniken und Verfahren (TTPs) zu verfügen.

Die Umfrage ergab auch, dass es für Sicherheitsteams schwierig ist, die Spreu vom Weizen zu trennen. 69% fühlen sich von der schieren Anzahl eingehender Warnungen und Daten überfordert. 84% haben Angst, dass sie aufgrund der Vielzahl an Warnungen eine echte Bedrohung übersehen.

Threat Intelligence kann Unternehmen dabei unterstützen, sich auf das zu konzentrieren, was wichtig ist und fundiertere Entscheidungen zu treffen. Gartner definiert Threat Intelligence wie folgt: “ Threat Intelligence ist evidentes Wissen, einschließlich Kontext, Mechanismen, Indikatoren, Implikationen und handlungsorientierter Ratschläge über eine bestehende oder entstehende Bedrohung oder Gefahr für Vermögenswerte als Grundlage für Entscheidungen über die Reaktion des Betroffenen auf diese Bedrohung oder Gefahr.“

Gehen wie ein Angreifer

Um Angreifer, ihre Taktiken und Angriffe wirklich zu verstehen, müssen Unternehmen respektive ihre Cybersicherheitsverantwortlichen wie Angreifer denken und handeln. Das erfordert einiges an Überwindung. Die meisten Angriffsszenarien sind zudem äußerst komplex und ziehen sich über mehrere Jahre hinweg. Es wirklich alles zu verstehen ist ein Vollzeitjob für eher große Teams. Die wenigsten IT-Verantwortlichen haben diese Zeit. Und selbst wenn, würde es auch ohne Mangel an der benötigte Masse Fachkräfte fehlen.

Hilfe gibt es in Form von Werkzeugen. Auch die bieten eine einigermaßen hohe Lernkurve. Wer es zumindest ansatzweise verstehen möchte, sollte einen der zahlreichen Hacker-Workshops für Manager besuchen. Einen wirklich empfehlenswerten bietet genua 🌐 aus der Region um München. In diesem Artikel stellen wir Werkzeuge und Maßnahmen vor, die Unternehmens- und IT-Verantwortlichen helfen, Wissen aufzubauen bzw. zu erweitern. Flaggen in den Links symbolisieren die Herkunft der Produkte.

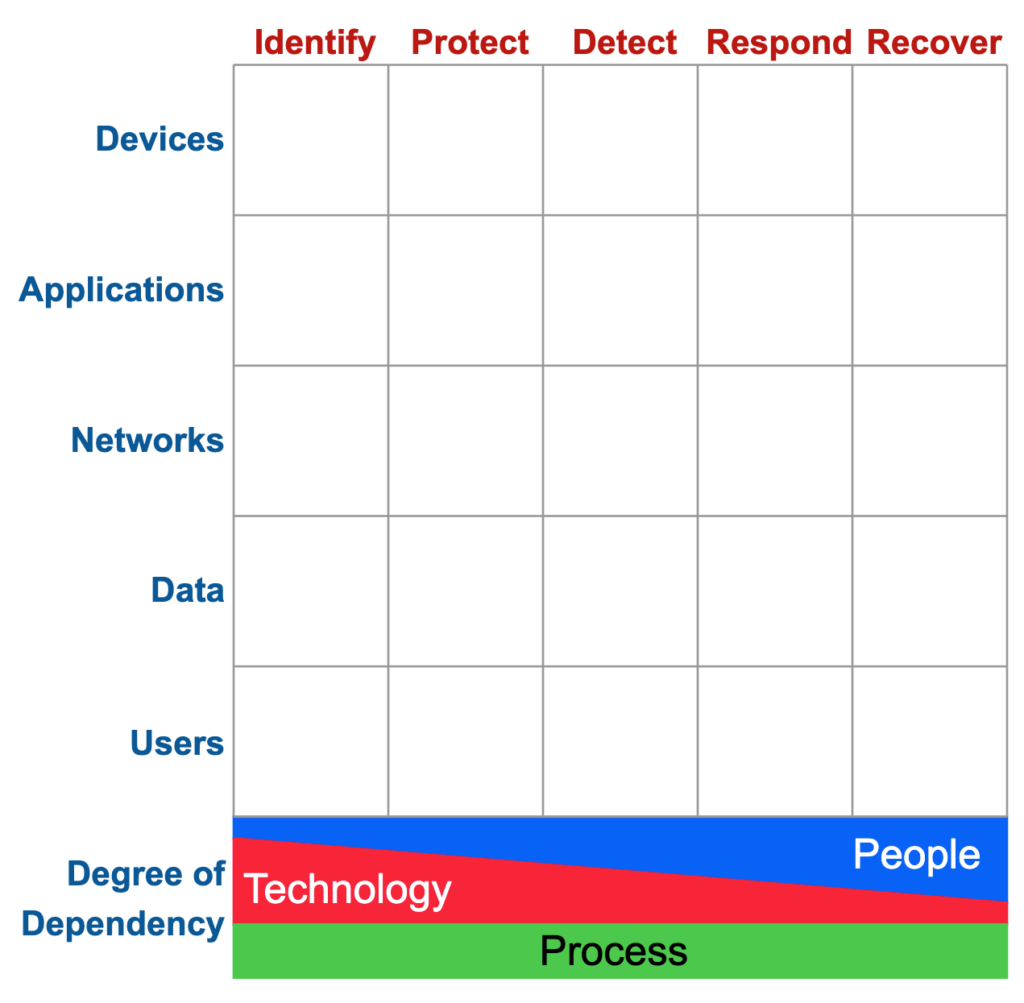

Für ein planvolles Vorgehen empfehlen wir als Grundlage die Cyber Defence Matrix von JupiterOne.

Schritt 1: Inventarisierung

Man kann nur schützen, was man kennt. Der erste Schritt besteht daher immer in einer Bestandaufnahme. Die meisten Cybersicherheitsplattformen – egal ob Netzwerk-Detection-Tool oder ein Schwachstellenscanner – haben dieses Funktion integriert.

Als stand-alone Lösung eignen sich auf Open-Source-Tools wie das cloudbasierte Snipe IT 🌐 🇺🇸, das leichtgewichtige Ralph 🌐 🇪🇺, das mächtige FusionInventory 🌐 🇪🇺 oder das einfachere opsi 🌐 🇩🇪.

Die Cyber Defense Matrix gibt das grobe Cluster vor. Wir empfehlen weitere Tags, z. B. für Geo-Lokation, IIoT/IoT/Infrastruktur/Peripherie, Aufgabengebiet, Objekt/File/Database, Inhouse/Cloud, proprietary/open, router/switch/FW/wifi, remote/edge/on-prem, HW/VM/Container, etc.

Vieles davon kann spätestens beim Identity & Access Management (IAM) wiederverwendet werden.

Schritt 2: Schutzgrade festlegen

Im zweiten Schritt werden die gefundenen Assets und User einem vorher definierten Schutz-Level zugeordnet. Das ist wichtig sowohl für die Priorisierung u. a. von Alarmen und potentieller Bedrohungen als auch bei der Auswahl geeigneter Schutzmaßnahmen.

Schritt 3: Bedrohungslage evaluieren

Im dritten Schritt wird die IT-Services-Landschaft auf Schwachstellen und potentielle Bedrohungen überprüft. Dieser Schritt ist auch Teil aktiven Threat Huntings. ☝️ Schritt 3 ist übrigens ein Ongoing-Prozess, der nie endet. ☝️ Dafür gibt es Werkzeuge, die auch benutzt werden sollten. Bei der Auswahl ist darauf zu achten, dass die Plattform alle Aspekte abdeckt. Viele Unternehmen nutzen Multi-Cloud- und SaaS-Angebote. Auch dafür gibt es spezielle Lösungen. Wir stellen stellvertretend einige vor:

- Schwachstellenanalyse: Mit Runecast 🌐 🇬🇧 lassen sich Schwachstellen und Fehlkonfigurationen on-premises, in der Cloud und in containerisierter Infrastruktur identifizieren, verwalten und beheben.

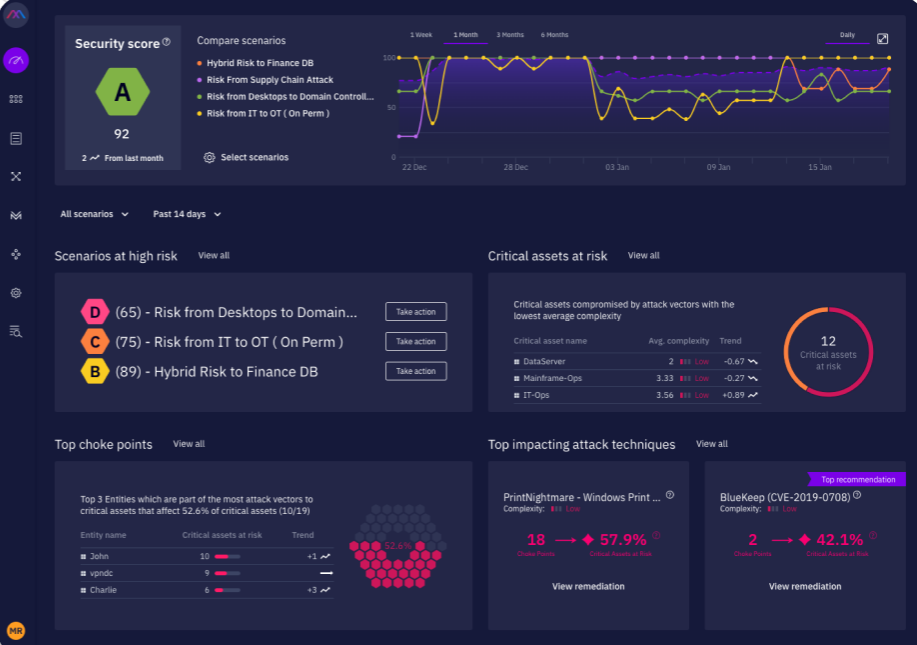

- Pentesting: Pentera 🌐 🇮🇱 testet die vorhandene IT-Services-Landschaft auf tatsächliche Gefahren. Nicht jede Schwachstelle führt imme rgleich zu einem Sicherheitsvorfall. Und nicht jedes Unternehmen ist von jedem Angriffsszenario gleichermaßen betroffen. Eine Alternative bietet die zur Schwarz IT gehörende XM Cyber 🌐 🇩🇪. Wer es lieber menschlich mag, kann sich von echten Hackern (☝️ das sind die Guten, im Gegensatz zu Crackern) angreifen lassen und an NSIDE 🌐 🇩🇪 wenden, die Red Team as a Service anbieten.

- Verhaltensanalyse: Hier empfehlen wir eine XDR-Lösung (Extended Detection & Response), die sowohl den Netzwerktraffic als auch die Geräte auf Anomalien überwacht. Leider gibt es in diesem Bereich wenig deutsche oder europäische Anbieter. Der Bekannteste Vertreter in diesem Bereich ist wahrscheinlich Darktrace 🌐 🇬🇧. Ansonsten kann auch eine Technologie- und Anbieter-Redundanz nicht schaden, zum Beispiel mit Sycope 🇵🇱 für das Netzwerk und Acronis 🌐 🇨🇭 für Geräte und Anwender. Im OT-Umfeld, vor allem für KRITIS-Betreiber, empfehlen wie die Lösungen von rhebo 🌐 🇩🇪🇨🇭.

- Containersicherheit: Neben den klassischen Anbietern konzentrieren sich einige Anbieter ausschließlich auf die Sicherheit containerisierter Landschaften. Es schadet nicht, diese Lösungen zusätzlich einzusetzen. Unsere Empfehlungen ist sysdig 🌐 🇺🇸.

In diesem Schritt spielen Dinge wie Indicators of Compromise (IoC), Taktiken Techniken & Procedures (TTP) und natürlich alle möglichen Listen bekannter Angriffe eine Rolle. Diese Listen muss (und kann man auch gar nicht) selbst erstellen oder pflegen. Bestenfalls kann man sie um individuelle Aspekte ergänzen. Die meisten Plattformen füttern sich selbst aus Quellen wie MITRE ATT&CK (TTP), Recorded Future (IoC) und diversen Deny-Lists mit Signaturen bekannter Viren, Malware, bad URLs und IP-Adressen, etc. Auch in dem Zusammenhang macht Anbieter- und Technologie-Redundanz Sinn. Auf diese Weise hat man immer ein Spektrum an Informationen, da gerade bei den Viren- und Malware-Signaturen mal der eine, mal der andere Lieferant die Nase vorn hat.

Für den Überblick empfiehlt sich die Nutzung eines Umbrellasystems, in dem alle Informationen zusammengeführt werden. In der Vergangenheit hieß so etwas SIEM: Security Incident und Event Management. Das aktuelle State-of-the-Art-Tool für das eigene SOC ist OpenSearch 🌐. Damit können Informationen durchsucht, korreliert, analysiert, clustered und gruppiert werden, um der schieren Flut an Informationen Herr zu werden. Visualisierungen helfen, das wichtigste schnell zu erfassen und ggf. Maßnahmen ergreifen zu können. Mit Drill-down-Mechanismen kommt man bei Bedarf vom Höcksken auf’s Stöcksken – z.B. für eine Root-Cause-Analyse.

Reverse Engineering, Sandboxing und Heuristiken wie Zen-Fuzzing helfen, neue bzw. reale (anhand verdächtiger Aktivitäten oder Software) Bedrohungen zu erkennen und Schutzmaßnahmen zu entwickeln. Das können jedoch nur wenige Unternehmen selbst leisten. Auch da können professionelle Labs oder Auftragshacker wie NSIDE helfen.

Alternativ kann auch der komplette Schritt outsourced werden. Unternehmen, die kein eigenes Rechenzentrum betreiben sollten das sowieso immer ernsthaft in Betracht ziehen. SOC as a Service und managed IT-Sicherheit bieten immer mehr Service Provider an. Unser volles Vertrauen in diesem Bereich hat die Schwarz IT.

Schritt 4: Remediation (Schwachstellen schließen)

Um diesen Schritt kommt keiner herum. Jede entdeckte Schwachstelle sollte umgehend behoben werden. Plattformen wie Runecast bieten die passenden Remediation-Maßnahmen direkt mit an. Neben Updates und Patches können das auch Workarounds sein oder im Fall von Fehlkonfigurationen entsprechende Korrekturen basierend auf best practices oder Herstellervorgaben.

Die Priorisierung übernimmt die Plattform anhand der vorher definierten Schutzlevel, den CVSS-Werten der CVE-Datenbanken (Common Vulnerability Scoring System) und der tatsächlichen Bedrohungslage. Zum Beispiel ist ein Angriff, der regional auf ein Gebiet abzielt, in dem man keine Assets hat, eher nicht relevant. In Kombination mit den Ergebnissen des automatisierten Pentestings und eventuellen Alarmen aus der Verhaltensanalyse bekommt man ein sehr konkretes Bild der tatsächlichen Relevanz einer Schwachstelle bzw. Bedrohung.

Schritt 5: Notfall- & Disaster-Recovery-Plan

Obwohl es kein klassischer Bestandteil von Threat Intelligence ist, halten wir ihn dennoch für wichtig: den Notfallplan inkl. Plan zur Wiederherstellung eines betroffenen Systems. Auch dabei helfen das Inventar und die definierten Schutzlevel. Was bei der Erstellung beachtet werden muss, werden wir in einem anderen Artikel aufgreifen. Das würde hier eher ablenken. Nur so viel: Notfallpläne müssen genaue Anweisungen enthalten, was bei einem Sicherheitsvorfall zu tun ist inkl. aller Kontakte, die informiert werden müssen. Und weil ein Sicherheitsvorfall auch ein erfolgreicher Ransomware-Angriff sein kann, müssen solche Pläne immer ausgedruckt und für alle leicht zugänglich deponiert werden. Das gilt auch für Disaster-Recovery-Pläne.

Schritt 6: Repeat

Da sich sowohl moderne IT-Services-Landschaften als auch die Bedrohungslage kontinuierlich ändern, sind die Schritte 1-4 nie beendet. Jede Veränderung im Netz muss dokumentiert, analysiert und überwacht, neue Bedrohungen kontinuierlich auf ihre Gefahr hin getestet werden. Immer neue Schwachstellen müssen immer weiter behoben werden. Natürlich müssen auch Notfallpläne regelmäßig auf ihre Aktualität geprüft und ggf. angepasst werden. ☝️ Pro-Tipp: Disaster Recovery regelmässig testen.

Entscheidungshilfe: Allgemeine Maßnahmen

Vorsicht ist immer besser als aus einem Schaden klug zu werden. Damit es gar nicht erst zu Sicherheitsvorfällen kommt (bzw. zu keinen schweren), sollten die folgenden Maßnahmen immer umgesetzt werden. Damit gibt es weniger Alarme. Schwachstellen oder Angriffe richten weniger bis gar keinen Schaden an.

IAM

Rollen-, Identitäts- und Berechtigungskonzepte sind ein Grundbaustein jeder IT-Sicherheitsstrategie. Jeder sollte immer nur das sehen und auf das zugreifen können, was er für die Ausübung seiner Tätigkeit benötigt – egal ob Mensch oder Maschine.

Wer noch etwas weiter gehen möchte, klassifiziert nicht nur seine IT-Services und Geräte, sondern auch die Daten. Auch das lässt sich automatisieren, z. B. mit Data Dynamics 🌐 oder Alation. Bedauerlicherweise kennen wir keinen deutschen oder europäischen Anbieter und nehmen gern Tipps entgegen 📧.

Segmentierung

Nachdem das Rollen- und Berechtigungskonzept steht, muss es auch technisch umgesetzt werden. Eine wesentliche Maßnahme dabei ist Segmentierung bzw. sogar identitätsbasierte Microsegmentierung. Das unterstützt mittlerweile jede moderne Firewall. Unsere Empfehlung ist Lancom 🌐 🇩🇪.

Zero Trust

Vertraue niemandem. Nie. Jeder Zugriff und jede Aktivität im Netzwerk sollte kontinuierlich validiert werden. Das kann transparent im Hintergrund erfolgen. Wichtige Instrumente einer Zero-Trust-Strategie sind Allow-Lists, MFA und Verhaltensanalyse.

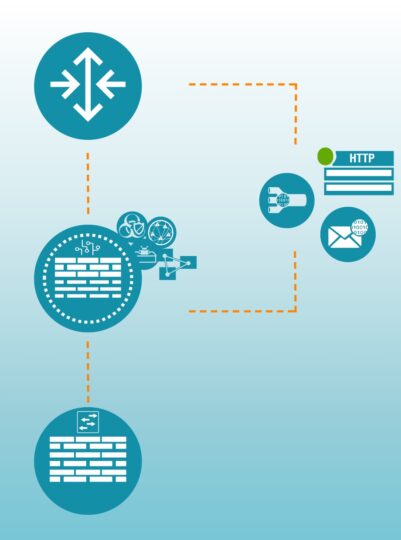

P-A-P nach BSI Grundschutz

Netz- und Zonenübergänge sollten prinzipiell mehrstufig abgesichert werden. Das BSI 🌐 (PDF) empfiehlt drei Stufen. Neben Technologie- sollte auch vor allem auf Anbieter-Redundanz wert gelegt werden.

Insgesamt klingt es komplizierter, als es wirklich ist: Die erste Stufe fungiert als Vorfilter und kann ein Router (Netzübergang) oder intelligenter Switch (Zonenübergang) sein. Die zweite Stufe ist immer ein Application Layer Gateway (ALG). Als dritte Stufe kann ein Paketfilter oder weiterer intelligenter Switch eingesetzt werden. Der ist so konfiguriert, dass er nur Verbindungen vom ALG annimmt. Demilitarisierte Zonen (DMZ) bei Netzübergängen befinden sich zwischen der ersten und zweiten Stufe.

Fernwartung

Industrieanlagen benötigen besonderen Schutz. So sollte bei Fernwartungen die Anlage immer vom Netz entkoppelt werden und die Verbindung nie durchgängig sein. genua 🌐 🇩🇪 bietet hierfür eine gute und hochsichere Lösung.

Configuration Database (CMDB)

Eine CMDB enthält relevante Informationen zu allen Komponenten einer IT-Services-Landschaft. Sie dient u. a. als Referenz für den Support, die Installation neuer Systeme und single source of truth im Fehlerfall. Die CMDB sollte daher besonders geschützt werden. Empfehlenswerte Anbieter sind KIX 🌐 🇩🇪 oder i-doit von it-novum 🌐 🇩🇪.

Off-Boarding

Am Off-Boarding scheint irgendwie jedes Unternehmen zu scheitern. Dabei gehören veraltete Accounts und Credentials zu den größten Bedrohungen.

Sobald jemand oder etwas das Unternehmen oder Team oder Projekt verlässt oder etwas nicht mehr benötigt wird – egal ob HW/VM/Container/SW/Datei/Object/etc. – müssen ihm alle Rechte entzogen werden.

Optional: Deception

Wer dem ganzen noch etwas drauf setzen möchte, betreibt seine eigenen Honeypots für weiteren Erkenntnisgewinn oder sogar mit Deception zur Verwirrung von Angreifern. Auch das gibt es as a Service, z. B. von Cybertrap 🌐 🇩🇪.

Bottom Line

Die Herausforderung einer zuverlässigen Threat Intelligence ist immer das Baselining. Um ein paar manuelle Eingaben wird man nicht herum kommen. Ansonsten vertrauen wir auf die Erfahrung der Anbieter und Best Practices sowie eine gute AI für schnelles maschinelles Lernen. Da aber jede Landschaft einzigartig ist, hilft alles nichts: