In einer Episode unseres Data://Express Podcasts sprechen wir über Backup, Aufbewahrung von Daten (Archivierung), Datenmanagement, Disaster Recovery, Ransomware und vor allem WORM. Ist WORM noch zeitgemäß? Schützt es wirklich vor Ransomware? Gibt es sinnvollere Alternativen?

2019 wurde die Deutsche Wohnen zu einem Bußgeld von 14,5 Mio. Euro verdonnert. Sie hatte personenbezogener Daten von Mietern in ein Archivsystem gespeichert, das keine Möglichkeit vorsah, nicht mehr erforderliche Daten zu entfernen oder Löschersuchen stattzugeben. Damit verstieß die Deutsche Wohnen gegen die DSGVO und sah sich außerstande, die Auflagen zu wirtschaftlich vertretbaren Konditionen zu erfüllen. Zum Schutz der Daten hat die Deutsche Wohnen auf die so genannte WORM-Funktion gesetzt: Write once, read many.

Die Verwendung unveränderbarer, nicht löschbarer Speicher stellt viele Organisationen vor gleich mehre Herausforderungen. WORM-Speicher bieten keine Möglichkeit, Informationen gezielt zu löschen, wenn sie nicht mehr gebraucht werden, ungültig geworden oder falsch sind. Das hat Auswirkungen z. B. auf Löschanfragen von Nutzern – was ohnehin oft im Widerspruch zu Revisionssicherheit oder anderen gesetzlich vorgeschriebenen Aufbewahrungsfristen (z. B. HGB) steht. Wenn es nur um die Einhaltung von Aufbewahrungsfristen geht, kann eine Retention-Period für WORM-Daten festgelegt werden. Allerdings hat das Storage Consortium erst im Mai 2021 festgestellt: WORM-Speicher sind nicht revisionssicher (⤴︎).

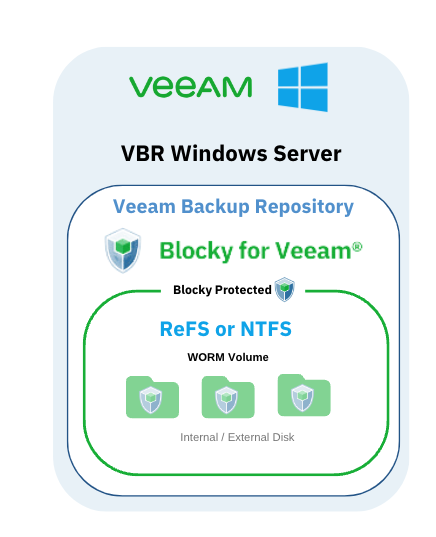

Eines der bekanntesten Werkzeuge auf Basis von WORM ist das von Grau Data (⤴︎) entwickelte Blocky – ein speziell für die Zusammenarbeit mit Veeam® entwickeltes Addon. Nach der Installation verwandelt Blocky das Veeam® Repository in ein reines WORM-Volume. Nur vertrauenswürdige Prozesse sollen Backup-Daten löschen, verschlüsseln oder verändern können.

Tatsächlich ist es enorm aufwändig, Daten in einem WORM-Archiv gezielt zu bearbeiten. Im Fall einer Änderung oder gezielten Löschung müssen erst alle Daten auf dem betroffenen Speichermedium im WORM-Archive auf ein neues Medium kopiert, nicht mehr benötigte Informationen gesucht und die verbleibenden bzw. korrigierten Daten in einem neuem WORM-Speicher ablegt werden. Anschließend wird das Original-WORM-Speichermedium vernichtet. Letzteres ist – soll es gesetzeskonform passieren – gern auch mal etwas aufwendiger. Abgesehen von der Ressourcenverschwendung und dem finanziellen, zeitlichen und personellen Aufwand, fehlt es häufig auch an der Technologie zum Auslesen der alten Daten. Nicht selten werden Archivdaten einfach vergessen und mit ihnen die Systeme und Anwendungen, die sie einst generiert haben. In der Langzeitarchivierung ist es nicht unüblich, Daten regelmäßig auf aktuellere Datenträger zu kopieren. Bei Rohdaten ist es kein Problem, aber im Fall proprietärer Datenformate tut man gut daran, für den eventuellen Zugriff auch die passenden Anwendungen vorzuhalten.

Als wirtschaftliche Alternative wird gern logisches Löschen empfohlen. Die Daten bleiben im Speicher, es kann aber nicht mehr auf sie zugegriffen werden – weder vom Anwender noch von Anwendungen. Für diese Möglichkeit müssen die Daten klassifiziert werden. In der Praxis scheitern die meisten Unternehmen bereits daran. Viele wissen ja noch nicht einmal, was sie überhaupt alles an Daten gesammelt haben (und immer weiter sammeln), was sie davon aufbewahren müssen, was nicht, und wenn ja für wie lange. Das Storage Consortium hat dazu Handlungsempfehlungenn (⤴︎)

Entsprechende technische Lösungen für ein solches Datenmanagement gibt es viele – mal mit mehr, mal mit weniger Intelligenz. Zu den intelligenteren Vertretern gehören PoINT Softwaree (⤴︎)aus Deutschland, die skandinavischen StrongBox Data Solutions (⤴︎) (StrongLink) oder die amerikanischen Komprise (⤴︎). Aber auch bei aller Intelligenz muß man seine Daten kennen sowie Klassen und Rollen definieren.

Logisches Löschen wird nicht immer als ausreichend anerkannt. Bitte erkundigen Sie sich, wie das bei Ihnen speziell aussieht. Abgesehen davon nimmt diese Variante unnötig viel Platz in Anspruch, da die Daten ja immer noch da sind.

Hier hilft tatsächlich das gute, alte Bandarchiv. Airgap, kein WORM, und im Zweifel können alte Daten gezielt rausgesucht und gelöscht werden. Tape-Technologie entwickelt sich beständig weiter. Fujifilm, einer der größten Hersteller von LTO-Bändern, ermöglicht mittlerweile sogar den Zugriff über das S3-Objektspeicherprotokoll. Auf unserem Summit 2020 stellte das Unternehmen seine Technologie und die Roadmap vor.

Für kleinere Unternehmen gibt es Dienstleister wie Christie Data (⤴︎) die Backup und Archivierung als managed Service anbieten. Bitte vertrauen Sie einem Profi und nicht ihrem Kopfkissen.

Schützt WORM vor Ransomware?

Im Kampf gegen Ransomware empfehlen (und verkaufen!) immer mehr Hersteller Backup mit WORM-Funktionalität. Dazu möchte ich vor allem klarstellen:

WORM schützt nicht vor Ransomware! Es kann (und ich betone KANN) Daten vor Verschlüsselung durch Ransomware schützen.

Kerstin Mende-Stief 2021

Wer wissen will, wie prinzipiell Backup funktioniert, hört am besten die aktuelle Episode unseres Podcasts. Dort sprechen wir u.a., über den Unterschied zwischen Backup und Archiv und beantworten Fragen wie: Wozu brauch ich eigentlich Backups? Wie lange sollte man Backupdaten aufheben? Was sind sinnvolle Intervalle?

WORM und klassische Ansätze für’s Backup haben ausgedient. Backups sollten nicht länger als Versicherungspolice betrachtet werden. Gestiegene Anforderungen an Datenverfügbarkeit, die Anywhere Workforce und ein Distributed Edge sowie gezieltere Cyberangriffe erforden moderne Ansätze im Datenmanagement.

Kerstin Mende-Stief 2021

Modernes Backup ist Datenmanagement, welches die unterschiedlichen Anforderungen aktueller Anwendungen, multipler Cloud-Plattformen und vor allem der Anwender erfüllt. Versehentlich gelöschte Daten müssen ad hoc im Self-Service wiederherstellt werden können. Bei Ausfall eines Dienstes müssen die Daten dennoch schnell wieder verfügbar sein. Modernes Backup ist also auch Hochverfügbarkeit und Desaster Recovery. Daten müssen überall gleich schnell verfügbar sein – auch am Edge.

In einer globalen Geschäftswelt kann sich kein Unternehmen mehr leisten, Tage oder sogar Wochen offline zu sein, um Backups wieder einzuspielen – auch nicht im Fall eines Ransomware-Angriffes. Anbieter wie Rubrik (⤴︎) haben sich darauf spezialisiert, Daten unverwundbar zu machen. Lösungen wie die von AvePoint (⤴︎) sichern zuverlässig auch Office365-Anwendungen inkl. Sharepoint-Files, Teams-Chats und archivieren Emails gesetzeskonform. Mehrstufige Sicherheitskonzepte werden unterschiedlichen Angriffsvektoren gerecht und schützen auch vor Ransomware-Attacken.

- Planen Sie ganzheitlich.

- Machen Sie sowohl eine Compliance, als auch Backup und Disaster-Recovery Strategie.

- Klassifizieren Sie ihre Daten.

- Definieren Sie Rollen.

- Schränken Sie Rechte ein.

Nutzen Sie eine vernünftige Datenmanagement-Lösung in Verbindung mit moderner Backup-Technologie. Rubrik z. B. arbeitet mit Palo Alto zusammen und bringt mehr Sicherheit ins Backup. SASE-Architekturen, Zero Trust Modelle, Whitelists und Signaturen zur Identifikation erlaubter Anwendungen helfen mehr, als starre, sperrige WORM-Speicher. Ein guter, zusätzlicher Schutz für traditionelle Backups ist zum Beispiel Blocky (⤴︎) von Grau Data. Anbieter wie Rubrik oder NetApp schreiben Daten (inkl. ganzer Datacenter- oder Cloud Umgebungen) nicht einfach nur irgendwohin, sie machen sie im Zweifel auch sofort nutzbar. RTO und RPO Kennzahlen von Null sind damit möglich und Ihr Unternehmen bleibt auch im Katastrophenfall handlungsfähig.